Introdução ao Atlassian Guard

Siga este guia em etapas para configurar a versão de avaliação do Atlassian Guard

Introdução

No guia de configuração, a gente vai orientar você em cada etapa para configurar a versão de avaliação do Atlassian Guard. O guia inclui etapas que seguem as melhores práticas recomendadas, mas alguns controles talvez não sejam necessários para atender aos requisitos exclusivos da empresa.

Introdução

Proteja a empresa com esses três passos para obter visibilidade na organização e gerenciar o acesso dos usuários com eficiência.

Atenção antes de começar

O Atlassian Guard é implementado em todos os produtos do Atlassian Cloud. Antes de verificar o domínio e configurar a organização, tenha certeza de que as partes interessadas, os administradores e as equipes que usam os produtos da Atlassian na nuvem estejam cientes.

1. Confirme ou verifique o domínio: a verificação comprova que os domínios são seus e permite que você assuma o controle das contas. Confirme ou crie a organização acessando o admin.atlassian.com.

2. Reivindique as contas: simplifique o gerenciamento de usuários com contas gerenciadas. Reivindicar contas permite que você gerencie usuários com mais eficiência e aplica configurações de segurança em escala no automático.

3. Inicie a avaliação de 30 dias para configurar as funções do Atlassian Guard.

Verificação de organização e domínio

O que é uma organização da Atlassian?

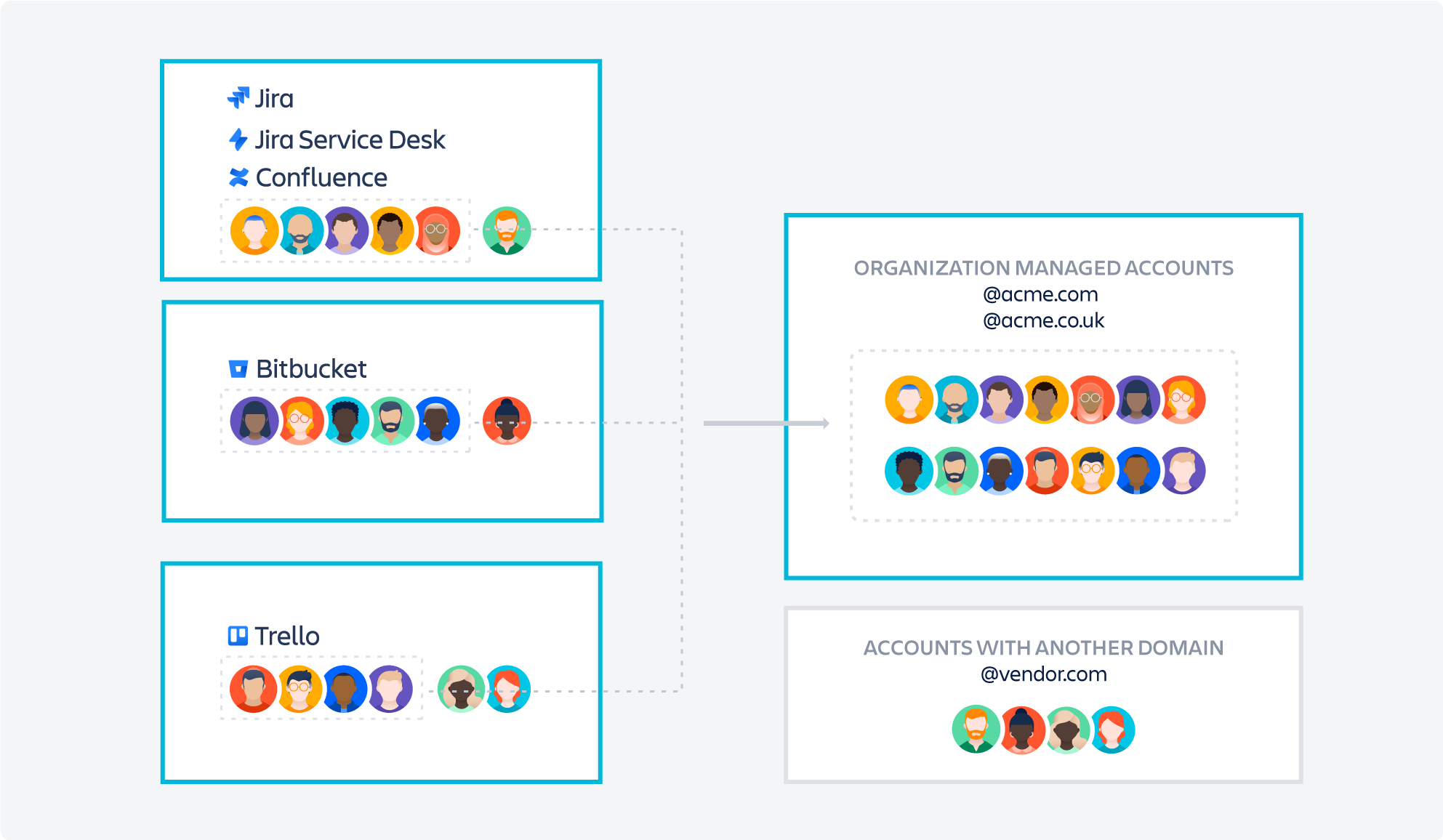

A organização é uma camada de gestão com que os administradores veem e controlam todas as contas da Atlassian com o endereço de e-mail da empresa. É o topo na hierarquia de nuvem da Atlassian de uma empresa, em que todos os usuários e o conteúdo são gerenciados no mesmo lugar. Todos os sites e produtos da Atlassian são exibidos na organização, o que dá uma visão geral do ambiente de nuvem da Atlassian na empresa. Veja a organização em admin.atlassian.com.

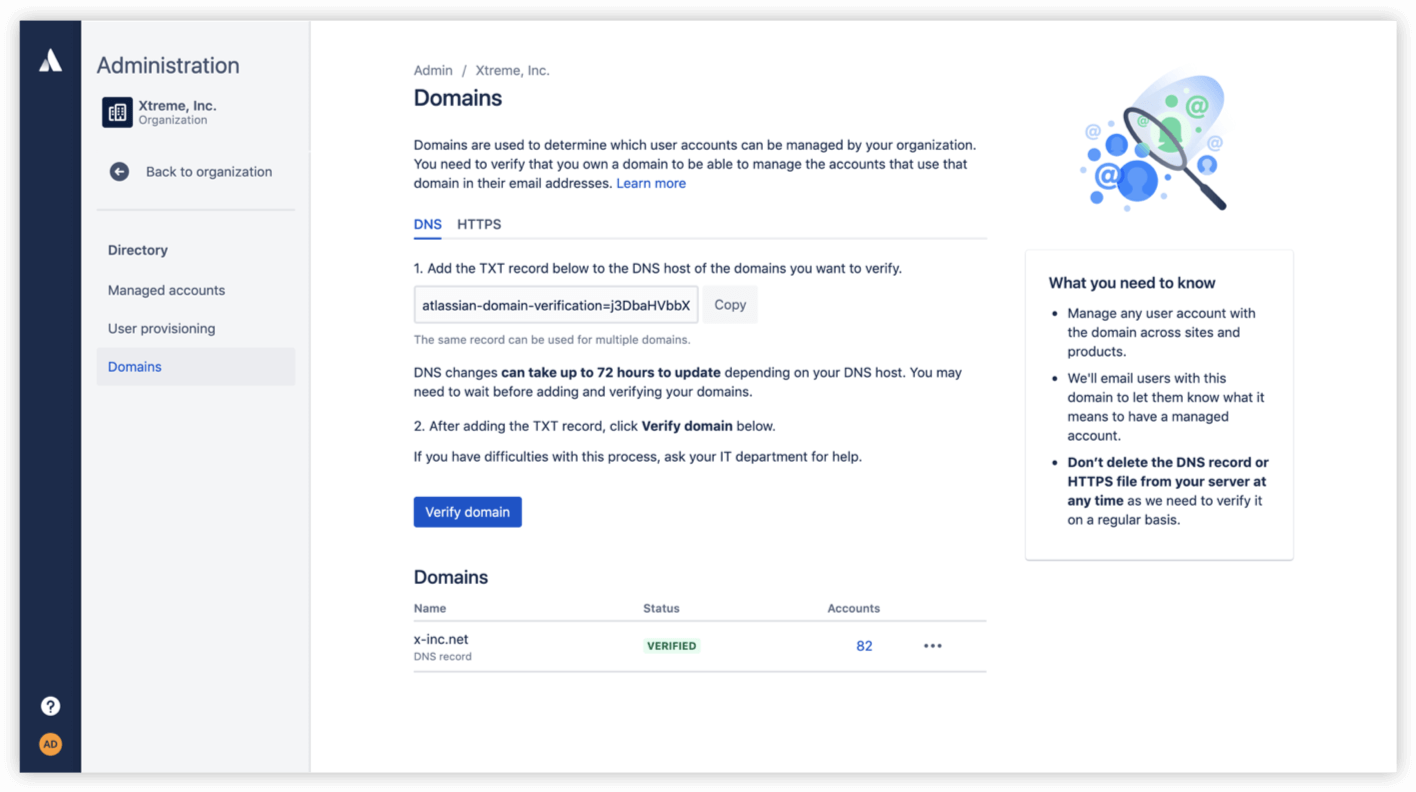

O que é a verificação de domínio?

A verificação de domínio é o processo pelo qual o administrador da organização pode começar o gerenciamento centralizado de todas as contas da Atlassian que usam o domínio da empresa. Os administradores que podem editar as configurações de DNS ou HTTPS do domínio podem verificar com o domínio da empresa com o Atlassian Guard.

Como funciona a verificação de domínio?

Imagine que você tem uma empresa chamada Acme Inc. e tem os domínios "acme.com" e "acme.co.uk".

Depois de configurada a organização, você pode verificar a propriedade desses domínios em Diretório > Página de domínios na exibição da organização. Você pode fazer upload de um arquivo HTML para a pasta principal do site do domínio ou copiar um registro em TXT para o sistema de nomes de domínio (DNS).

Depois de concluir uma dessas etapas, clique em Verificar. Os usuários da nuvem da Atlassian que configuraram as contas pelos e-mails destes domínios, como "joao@acme.com" e "maria@acme.co.uk", vão ser gerenciados como parte da organização.

Ao verificar o domínio, você já pode começar a gerenciar as contas da Atlassian para sites e produtos que ainda não gerencia. Por exemplo, pode ser que haja outras equipes ou funcionários na empresa que se inscreveram nos produtos da Atlassian na nuvem e que não estavam dentro do alcance. Antes de verificar o domínio, a gente recomenda entrar em contato com outros administradores do site ou equipes da empresa que usam os produtos da Atlassian na nuvem para que saibam das alterações que vão ser feitas.

Depois que o administrador de uma empresa verificar seu domínio, os usuários da Atlassian com endereços de e-mail pertencentes a este domínio vão receber uma mensagem nas configurações de perfil informando que a conta agora é gerenciada pela empresa em que trabalha.

Você pode ir à página de contas gerenciadas da organização e editar os dados das contas individuais de usuários. Caso queira implementar as políticas de segurança e assinar o Atlassian Guard, os usuários com contas gerenciadas vão estar sujeitos às políticas que você estabelecer.

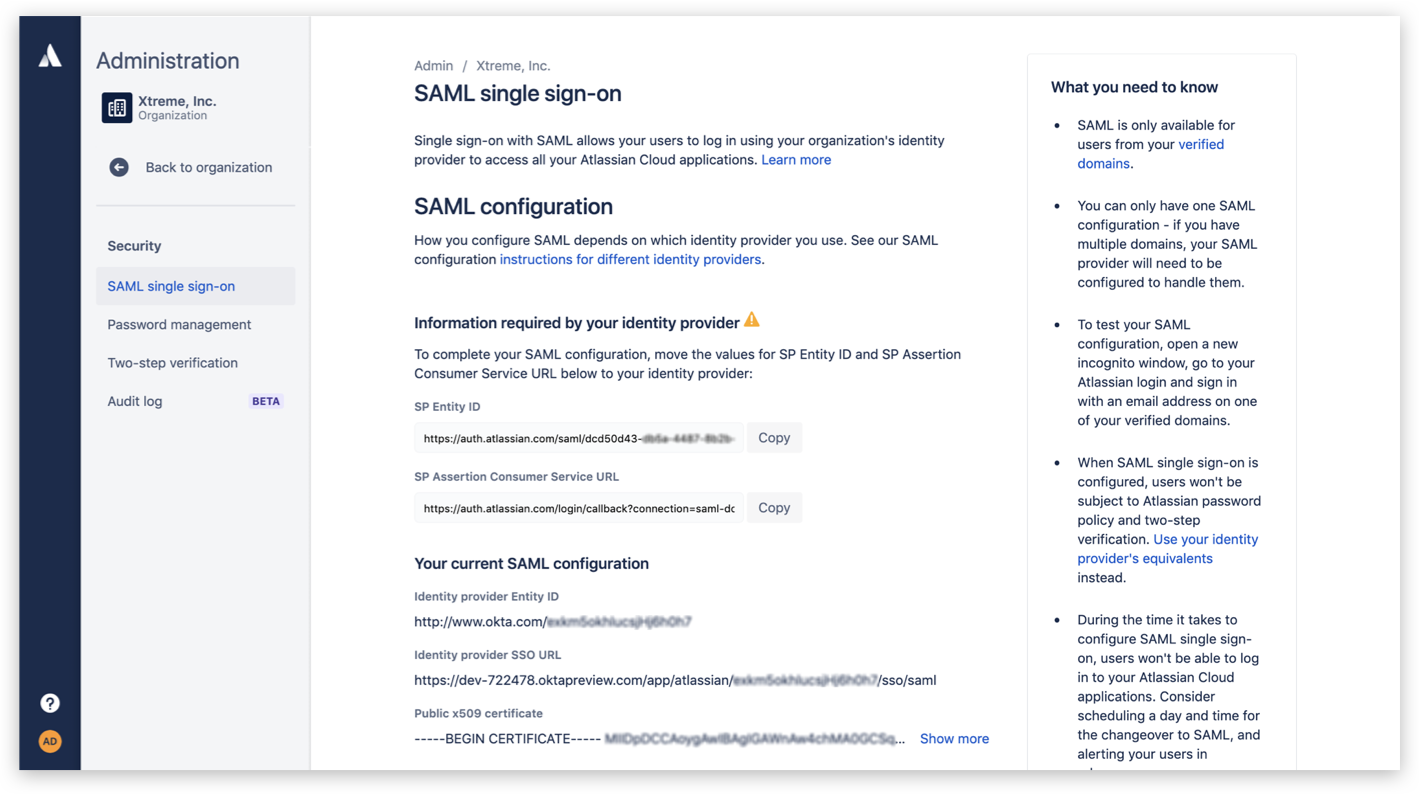

SAML single sign-on

O que é login único de SAML?

Com o login único de SAML, os usuários se autenticam nos produtos da Atlassian na nuvem pelo provedor de identidade que a empresa está usando. Assim, podem acessar várias ferramentas com o mesmo conjunto de credenciais e usar um método de autenticação mais seguro do que apenas um nome de usuário com senha.

Por que usar o login único de SAML?

O login único de SAML facilita o acesso de funcionários e clientes às ferramentas que usam e permite que administradores apliquem controles de segurança relacionados à identidade conforme precisam em grande escala, o que simplifica muito a tarefa de proteger grandes grupos de usuários.

Como funciona

O Atlassian Guard se integra ao provedor de identidades da empresa, oferecendo a funcionários e clientes um processo de autenticação simples e contínuo no acesso a produtos de nuvem da Atlassian.

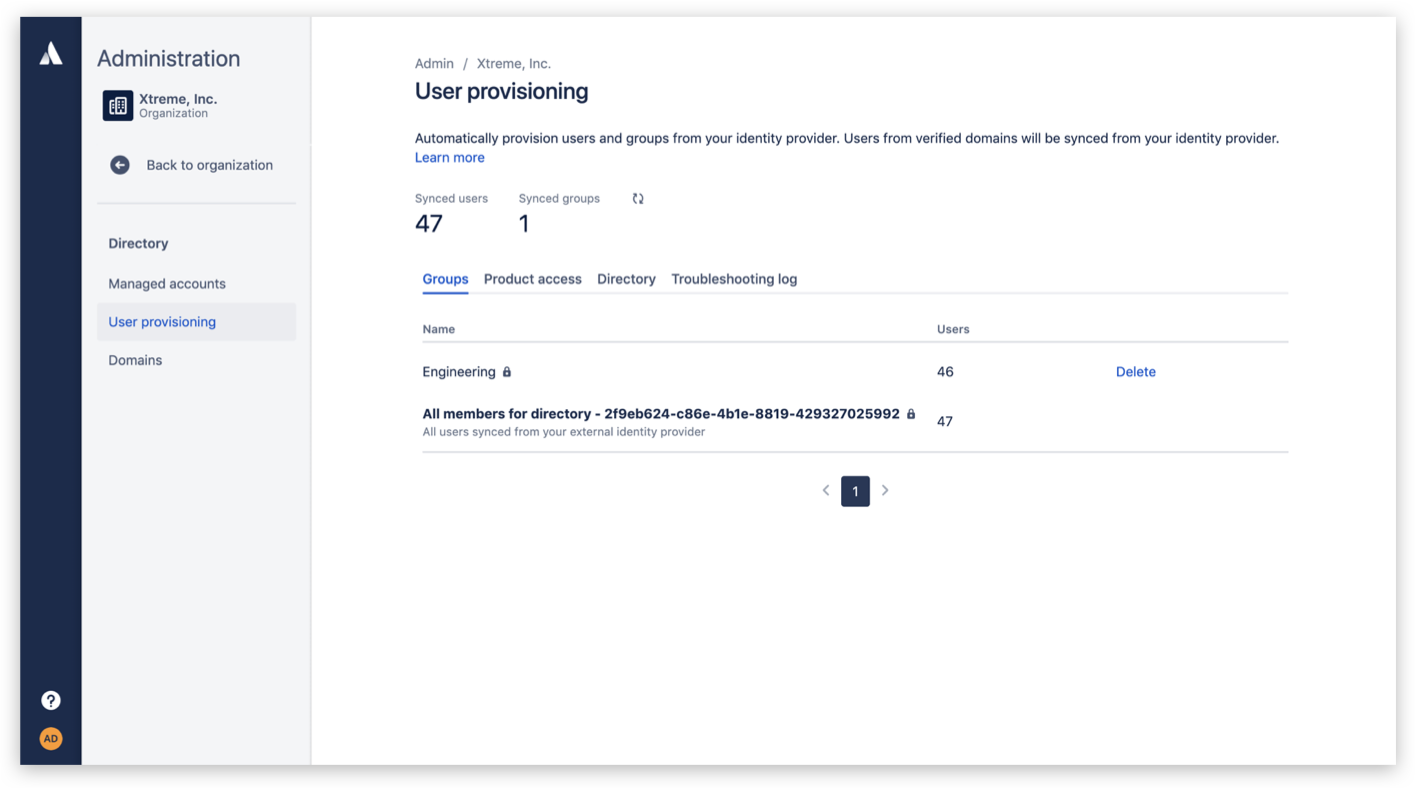

Provisionamento automatizado de usuário por SCIM

O que é provisionamento e desprovisionamento de usuários?

Com o provisionamento e desprovisionamento de usuários, o acesso aos produtos da Atlassian na nuvem vai ser definido pelas regras do diretório externo. A integração e o desligamento de usuários ocorrem assim que o usuário for adicionado ou removido do diretório externo. Esse diretório de usuários é oferecido, em geral, como um serviço do fornecedor de software chamado provedor de identidade. Com o Atlassian Guard, os clientes integram os produtos da Atlassian na nuvem ao provedor de identidade.

Por que fazer o provisionamento e desprovisionamento de usuários?

O provisionamento de usuários reduz o trabalho manual que se tem ao dar acesso aos aplicativos quando os funcionários entram na empresa ou mudam de equipe. Além disso, o desprovisionamento automático diminui o risco de as informações serem violadas porque retira o acesso de quem saiu da empresa. Então, por essa remoção automática, os custos são controlados com mais cuidado.

Como funciona

O Atlassian Guard integra o diretório de usuários aos produtos de nuvem da Atlassian e sincroniza na hora as atualizações feitas no provedor de identidade com os usuários da organização da Atlassian.

Em geral, quando um funcionário é contratado, como da equipe de engenharia, o administrador de TI precisa dar a ele o acesso a pelo menos 10 aplicativos diferentes que os engenheiros usam no dia a dia. Feito o provisionamento do usuário, o administrador só precisa adicionar o funcionário ao grupo de engenharia uma vez e todos os aplicativos de que eles precisam já vão aparecer para o usuário. Se o engenheiro sair da empresa, o administrador precisa fazer apenas uma alteração no diretório de usuários e o acesso vai ser removido.

Se o funcionário mudar de equipe, por exemplo, de engenharia para produtos, vai precisar de umas ferramentas diferentes. Tudo que o administrador vai fazer é uma alteração nas configurações do grupo de diretórios de usuários, e o acesso às ferramentas desnecessárias vai ser removido e substituído pelo acesso às novas.

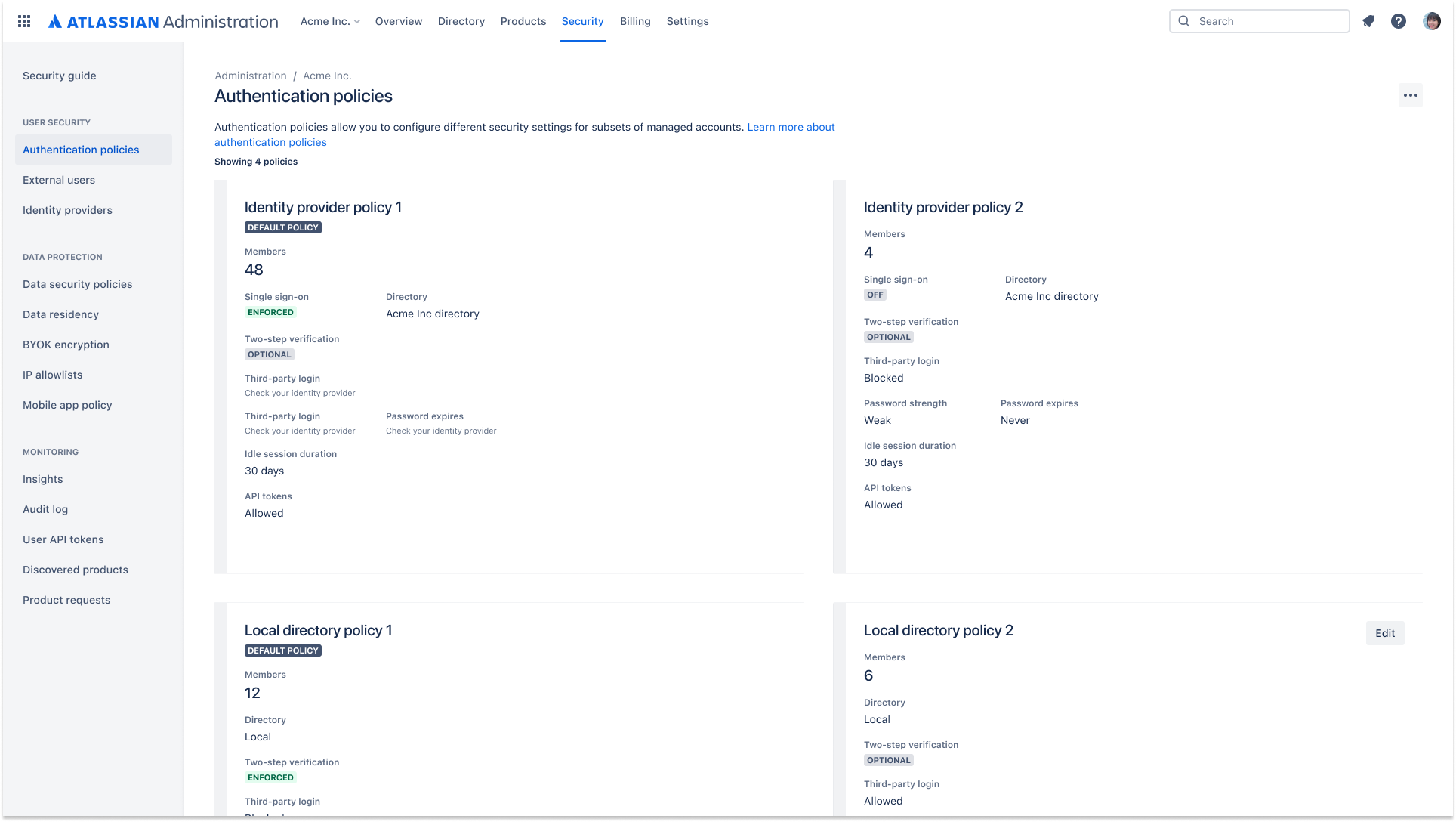

Como definir várias políticas de autenticação

O que são políticas de autenticação?

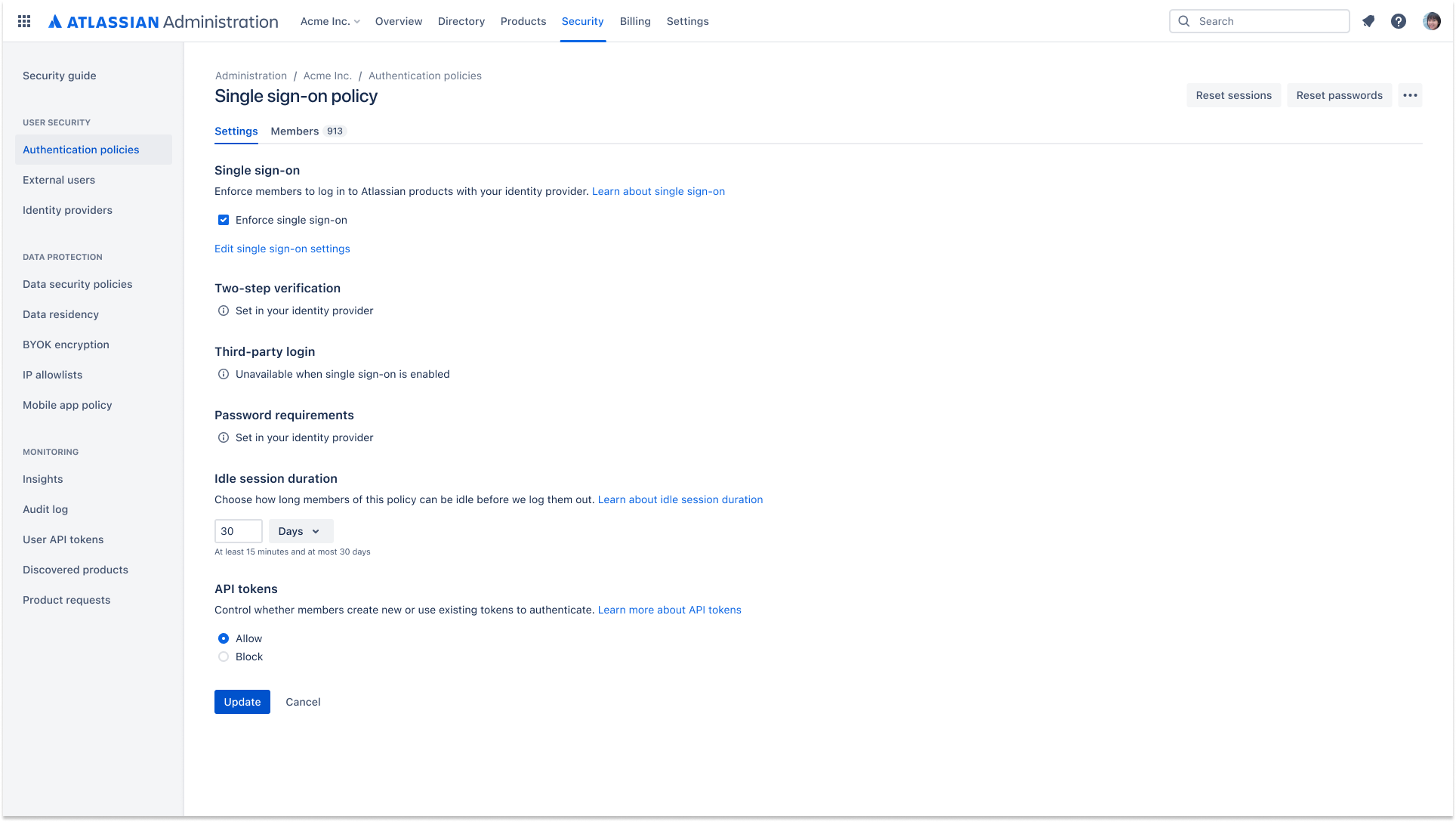

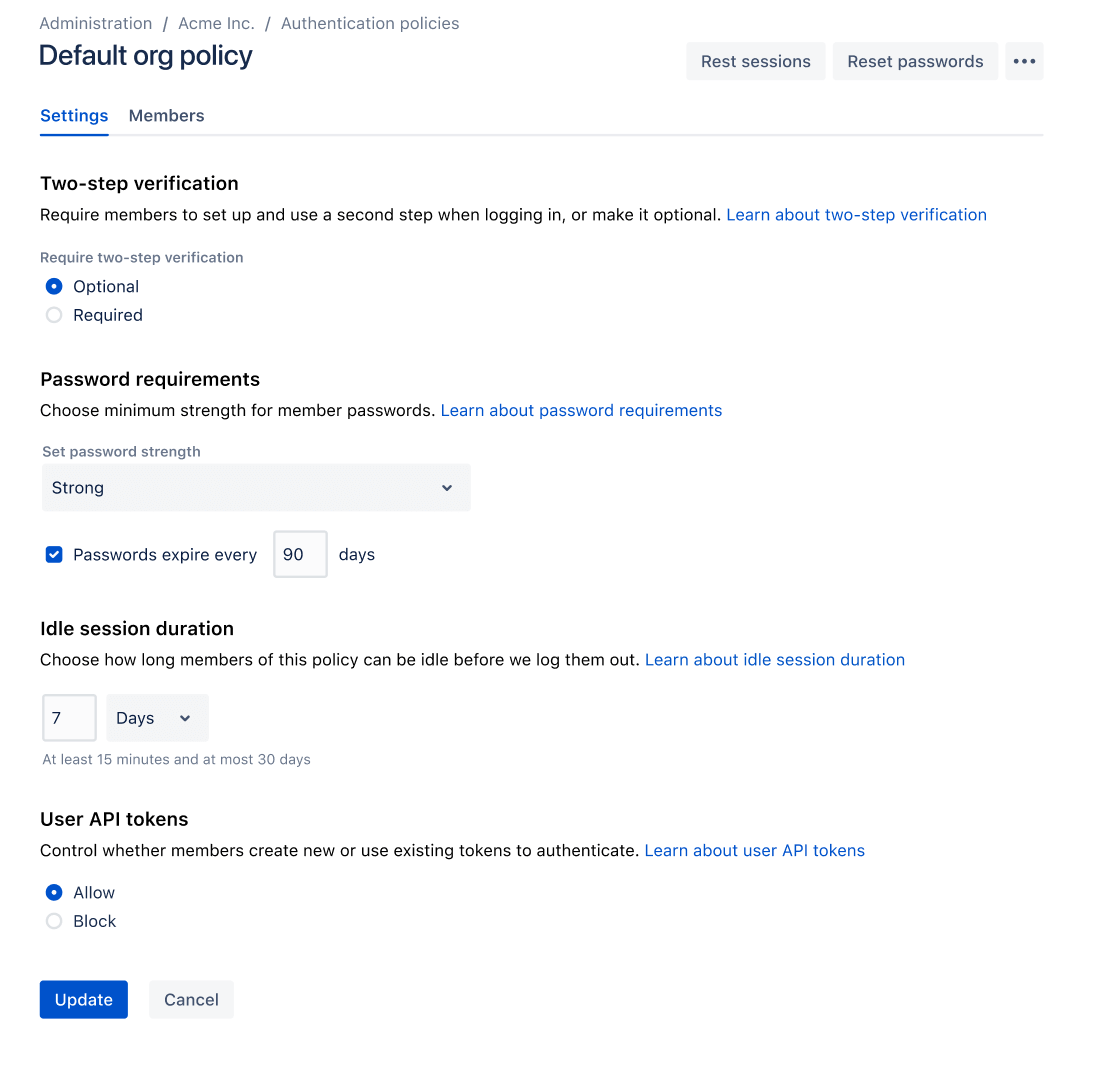

Os administradores podem definir políticas de autenticação com contas gerenciadas e aplicar as configurações da autenticação aos membros.

As configurações de autenticação que podem ser estabelecidas por meio das políticas são:

- Início de sessão única (SSO)

- Verificação em duas etapas obrigatórias (2SV)

- Políticas de senha (força da senha, validade da senha)

- Duração da sessão

Por que aplicar várias políticas de autenticação?

Há muitas razões para adotar várias políticas de autenticação na empresa e as principais são para:

- designar políticas para subconjuntos de usuários específicos

- testar a funcionalidade da configuração da autenticação

Como funciona

Os administradores têm flexibilidade para definir várias políticas de autenticação e aplicar essas políticas a diferentes subconjuntos de usuários na empresa para garantir que cada conjunto de usuários tenha o nível de segurança adequado.

Uma política de autenticação separada pode ser definida para testar uma configuração de SAML, permitindo login único para pequenos grupos de teste antes de implantar a política em toda a empresa.

Verificação em duas etapas obrigatória

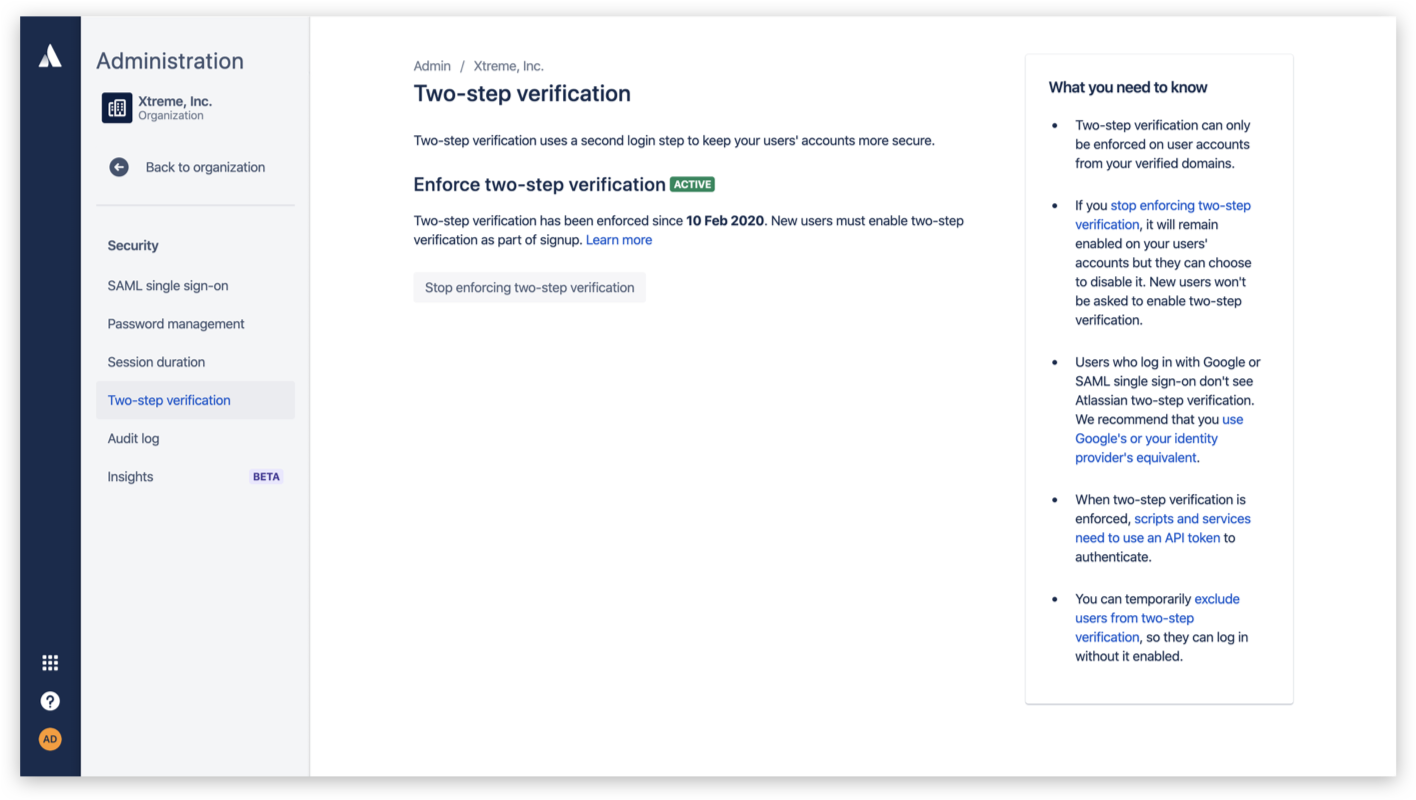

O que é a verificação em duas etapas obrigatória?

A verificação em duas etapas obrigatória é uma política de segurança que exige que os usuários de uma organização ativem esse recurso para entrar e acessar os produtos da Atlassian na nuvem.

Por que usar a verificação em duas etapas obrigatória?

Ela mantém as contas seguras se a senha da conta ficar comprometida, o que melhora a segurança das informações que podem ser acessadas por essas contas.

Como funciona

Se alguém já tiver uma conta da Atlassian quando a verificação em duas etapas obrigatória for feita, a pessoa vai ser desconectada da conta e vai ter que configurar um método de verificação secundário na próxima vez que entrar. Se alguém configurar uma conta da Atlassian pela primeira vez, também vai ter que configurar um método de verificação secundário como parte do fluxo de integração.

Controles do token de API

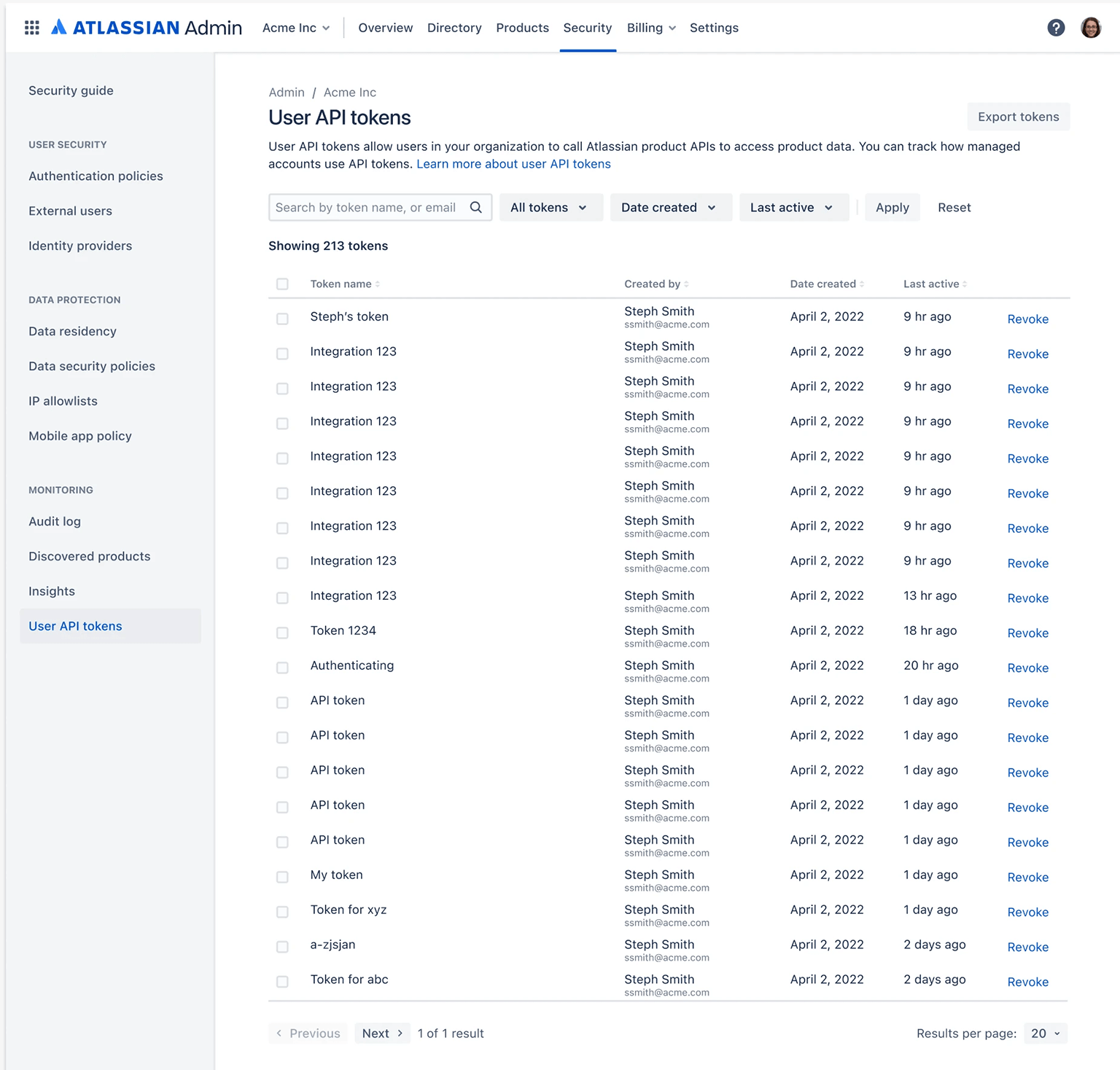

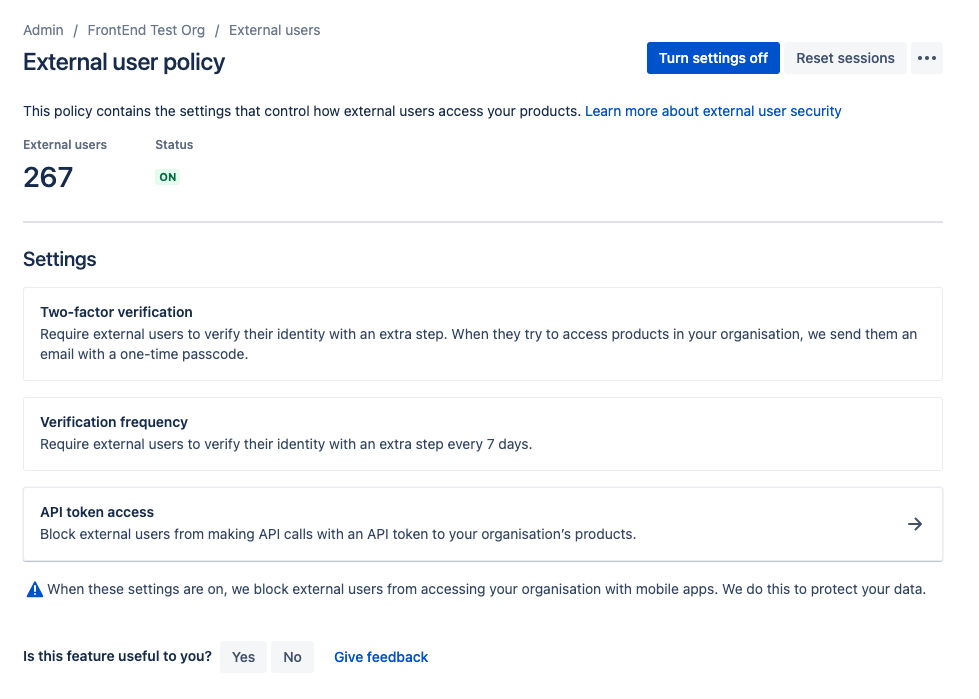

O que são os controles com token de API?

Os tokens de API permitem que o usuário se autentique em aplicativos de nuvem para recuperar dados da instância por meio de APIs REST. Os controles de token permitem que os administradores visualizem e revoguem o uso de tokens de API de contas gerenciadas e usuários externos.

Por que usar os controles com token de API?

Os controles de token de API do usuário oferecem aos administradores maior visibilidade e controle sobre o ciclo de vida do token de API do usuário, o que melhora a postura de segurança da empresa. Ou seja:

- Maior controle sobre quais usuários podem acessar dados por meio do token de API

- Maior visibilidade de quais usuários estão criando e revogando tokens de API, permitindo que eles identifiquem e corrijam ameaças à segurança resultantes de agentes mal-intencionados

Saiba como os usuários podem criar e usar o token de API na Atlassian

Como funciona

Os administradores podem controlar se os usuários gerenciados têm permissão para criar novos tokens de API de usuário ou usar tokens existentes acessando a configuração de tokens de API em Políticas de autenticação.

Os administradores também podem visualizar todos os tokens de API de usuário ativos que estão associados às contas gerenciadas da empresa em Administração Atlassian. Assim, fica fácil acessar as informações da conta de um usuário específico em contas gerenciadas, para revogar o acesso quando necessário.

Controle se os usuários podem fazer a autenticação com o token de API do usuário

Veja todos os tokens de API de usuário ativos de contas gerenciadas

Permita ou impeça o acesso de usuários externos aos tokens de API

Gerenciamento de aplicativos móveis (MAM)

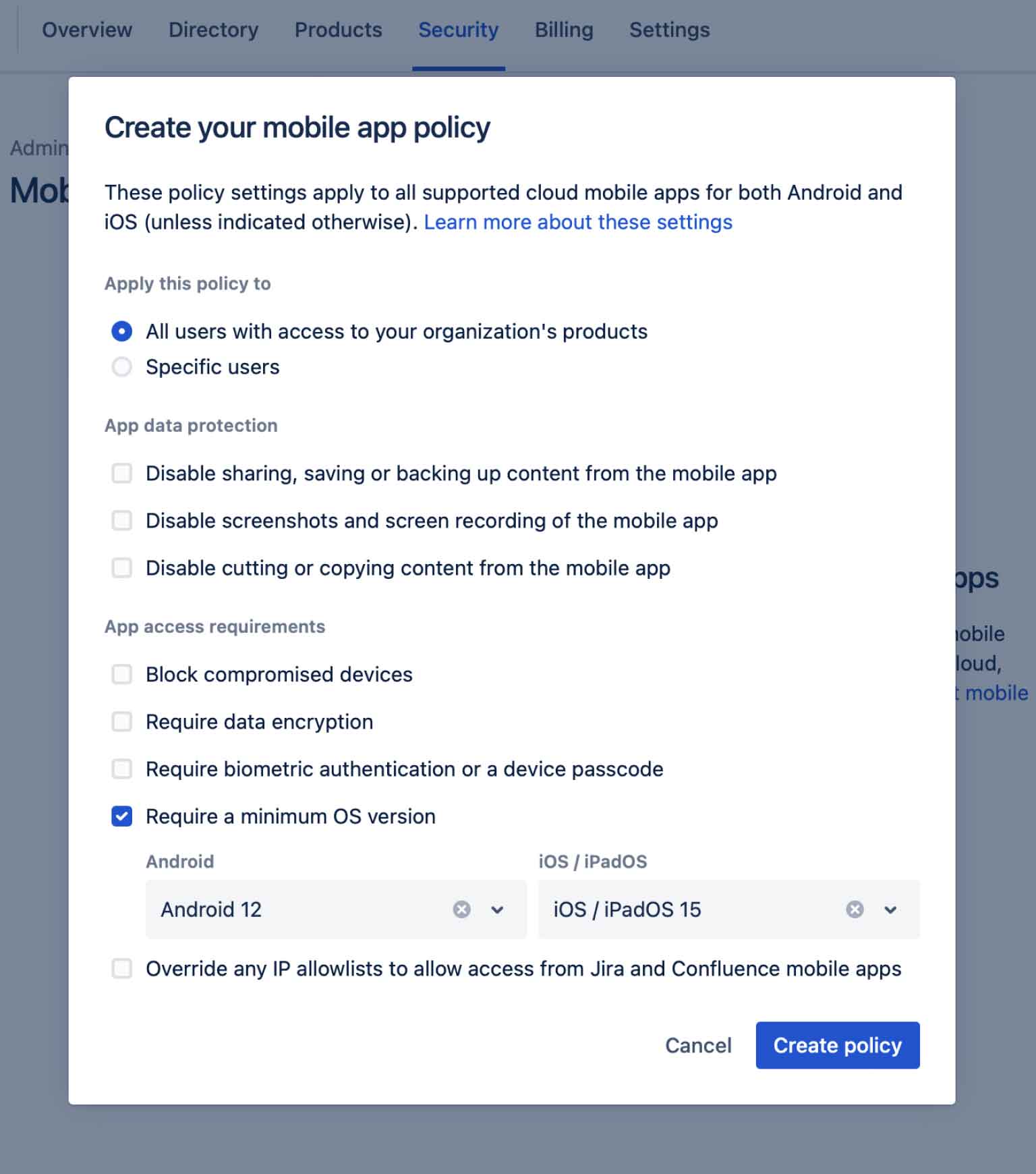

O que é a política de aplicativos móveis?

Tenha mais flexibilidade na organização com o Gerenciamento de aplicativos móveis (Mobile app management ou MAM). O MAM permite que os controles de segurança sejam configurados para você trazer seus próprios dispositivos móveis (Bring your own devices ou BYOD) nos aplicativos móveis Jira Cloud, Confluence Cloud e Opsgenie.

Para que serve a política de aplicativos móveis?

A implementação de políticas de aplicativos móveis ajuda a organização a habilitar e configurar controles para proteger usuários e dados com iniciativa. Ao configurar políticas de aplicativos móveis, os dispositivos dos usuários vão precisar atender aos requisitos de segurança antes que possam acessar os aplicativos móveis conectados à organização.

Como funciona

Políticas de MAM podem ser aplicadas a todos os usuários ou a um subconjunto específico de usuários gerenciados. O MAM está disponível para usuários gerenciados e externos. A organização pode criar uma camada de proteção adicional com as funções do MAM, incluindo:

- Desabilitar compartilhamento, salvamento ou backup de conteúdos

- Desabilitar captura e gravação de tela

- Desabilitar funções de recortar ou copiar conteúdos

- Bloquear dispositivos integrados

- Exigir criptografia de dados, autenticação biométrica ou senha do dispositivo

- Exigir versão mínima do sistema operacional

- Substituir todas as listas de permissões de IP e permitir o acesso a partir dos aplicativos móveis do Jira e do Confluence

Descoberta automática de produto

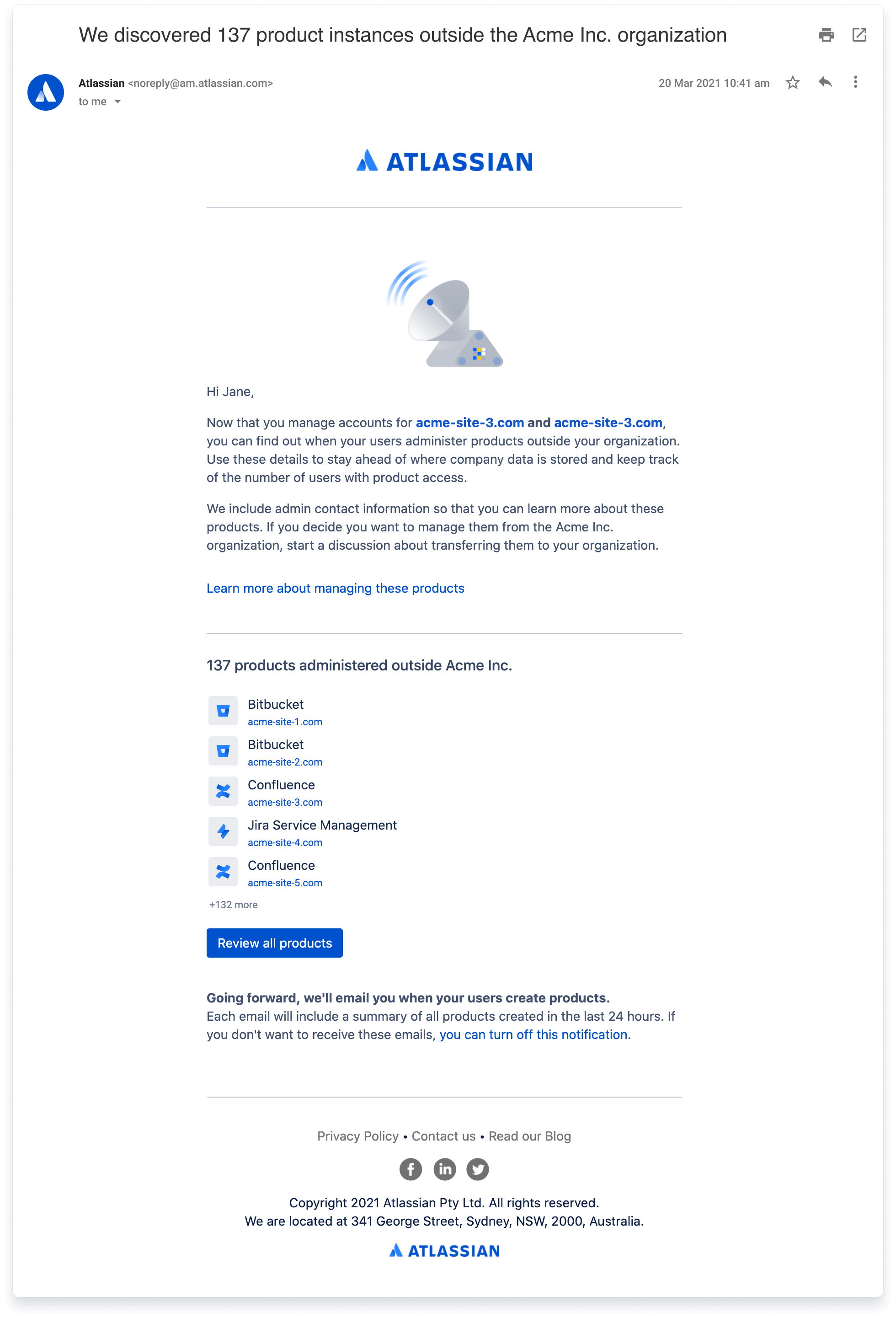

O que é a descoberta automática de produtos?

Os administradores podem ver e gerenciar a shadow IT na organização descobrindo os produtos de nuvem da Atlassian que os usuários gerenciados criaram e vendo quem são os administradores desses produtos e quantos usuários entraram nesses produtos.

Qual é a importância da descoberta automática de produtos?

Na nuvem, os usuários têm facilidade para criar produtos novos, esteja a equipe de administração central da organização ciente, de acordo ou não. Essa facilidade pode preocupar os administradores porque pode levar a:

- falta de controle de custos

- complexidade operacional

- riscos de segurança e conformidade

A descoberta automática de produtos permite que os administradores da organização tenham visibilidade consistente dos produtos de nuvem da Atlassian criados pelos usuários (shadow IT) que existem na organização. Ela também facilita o gerenciamento desses produtos da shadow IT ao conectar os administradores da organização aos usuários que administram esses produtos. Ao entrar em contato com os proprietários da shadow IT, os administradores da organização podem começar a:

- mitigar os riscos de faturamento e segurança removendo o(s) produto(s)

- criar um produto aprovado pela TI que atenda às necessidades do usuário

- consolidar produtos e dados do produto oficial da organização

Como funciona

A Atlassian envia um e-mail com o número de produtos de shadow TI criados pelos usuários gerenciados e a identificação exata desses produtos.

No site "admin.atlassian.com", os administradores da organização também podem ver outras informações como o proprietário dos produtos, quais usuários estão nos produtos e a data em que foram criados.

Para iniciar a correção, os administradores da organização podem clicar nas reticências ("…") para entrar em contato com o proprietário do produto.

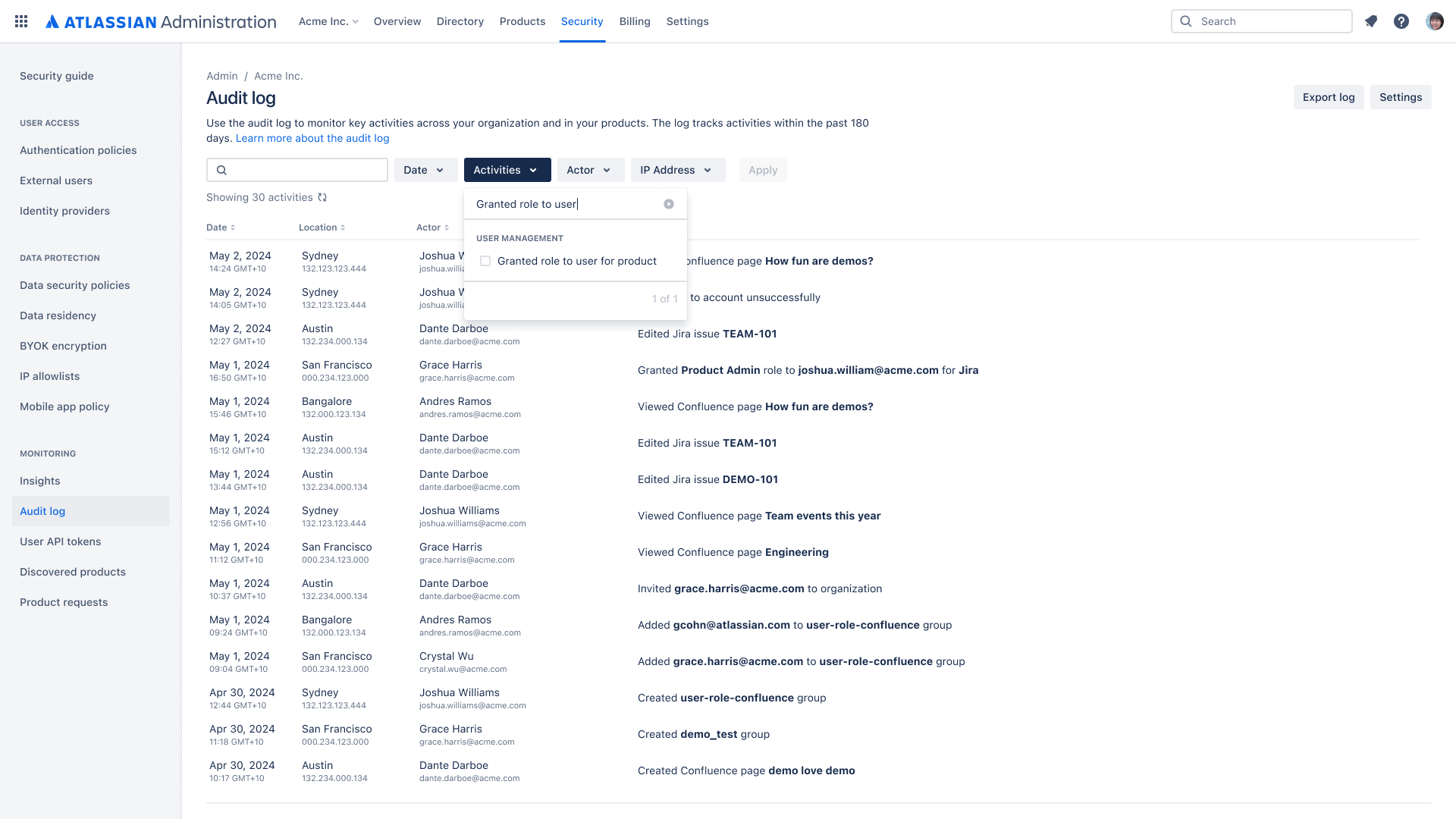

Logs de auditoria em toda a organização

O que é o log de auditoria da organização?

Com os dados da organização, os administradores acompanham a implementação dos produtos da Atlassian e avaliam a postura de segurança dos usuários. A função oferece um conjunto de dados de análise nos produtos de nuvem do Jira e Confluence vinculados a uma organização.

Por que usar o log de auditoria da organização?

Prevenção de perda de dados: quando os administradores têm uma visão exata de quem tem acesso a qual instância de produto, eles podem tomar medidas para desligar o acesso desse usuário e obter um registro preciso de atividades suspeitas em caso de perda de dados (por exemplo, propriedade intelectual, dados de saúde ou financeiros confidenciais) para tomar medidas corretivas de imediato.

Monitoramento de atividades: em casos de solução de problemas ou análise de causa raiz, os administradores podem ver de imediato quem e quando os usuários receberam acesso para ajudar a identificar o que pode estar relacionado a um item que ocorreu em momentos específicos. Isso é de grande utilidade para fins de conformidade e auditoria.

Controle de colaboração: as informações do log de auditoria respondem a perguntas como "Aquele usuário deveria estar lendo ou editando aquela página ou projeto?" para que eles possam ser removidos ou "Como esse usuário perdeu o acesso ao produto ao qual deveria ter acesso?" para que o acesso possa ser restaurado.

Como funciona

Nos painéis de acesso do Atlassian Guard, os administradores da organização podem visualizar e filtrar o log de auditoria. Os administradores também podem fazer download dos últimos seis meses de atividade para exportar para um arquivo .CSV.

Dados de toda a organização

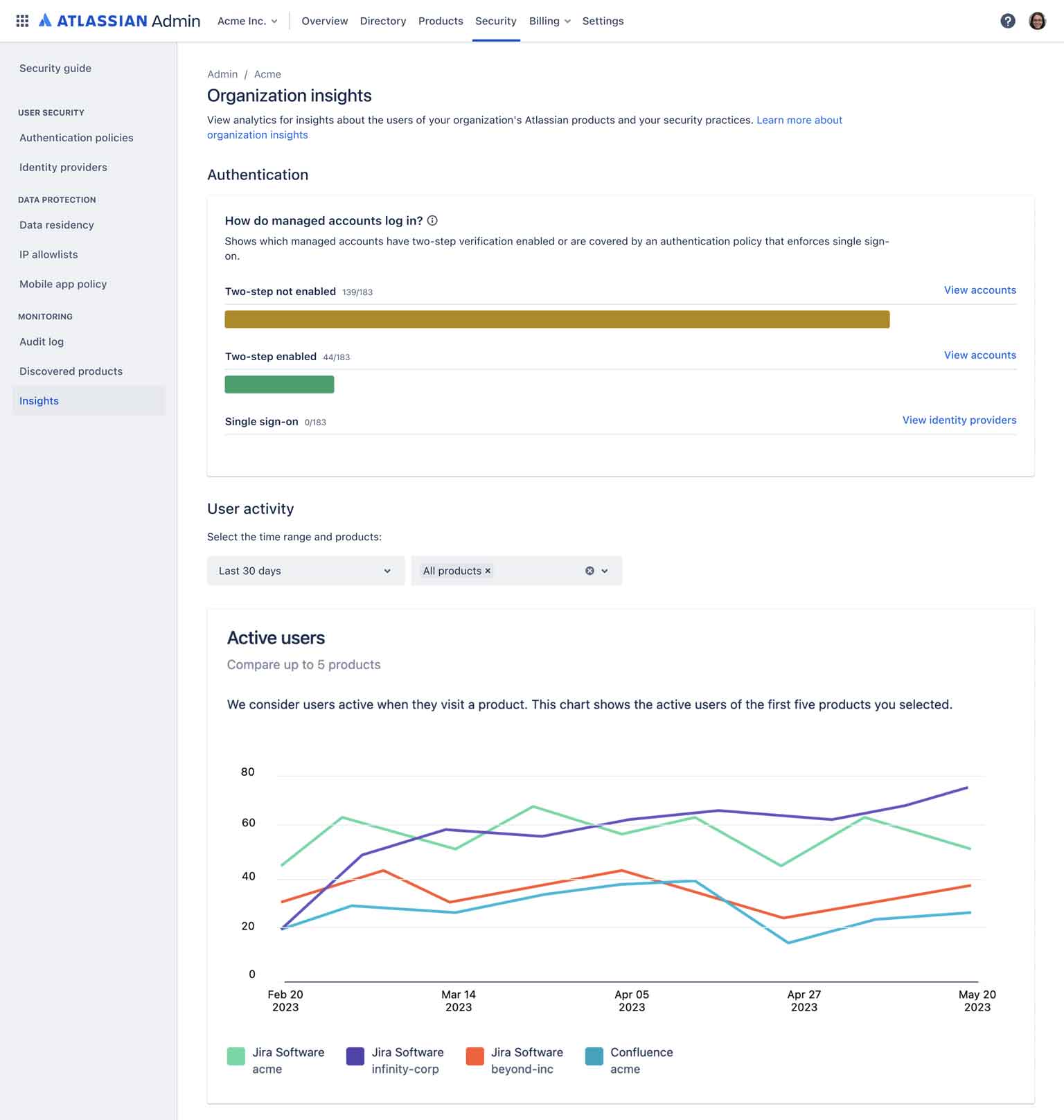

O que são os insights da organização?

Com os dados da organização, os administradores acompanham a implementação dos produtos da Atlassian e avaliam a postura de segurança dos usuários. A função oferece um conjunto de dados de análise nos produtos de nuvem do Jira e Confluence vinculados a uma organização.

Por que usar os dados da organização?

Com ele, os administradores têm uma visão mais ampla do uso dos produtos Atlassian e podem tomar mais decisões com base em dados se o objetivo é aumentar a implementação ou otimizar o ROI dos produtos. Além disso, os administradores podem ver o comportamento de segurança dos usuários na hora, o que os ajuda a ter mais iniciativa na administração de usuários e permissões.

Como funciona

Os administradores podem acessar os dados da organização na seção Segurança do hub de administração da organização. Nesta página, os administradores podem:

- Visualizar usuários ativos diários e mensais nos produtos de nuvem do Jira ou Confluence vinculados à organização

- analisar o uso da licença atual para entender melhor os gastos com a Atlassian

- ver quantos usuários gerenciados têm verificação em duas etapas ou SSO habilitado

Vamos continuar adicionando outros insights para que os administradores tenham visibilidade sobre a postura de segurança e o uso no nível organizacional.

Integração de CASB com McAfee MVISION Cloud

O que é CASB?

CASB é a sigla em inglês para agente de segurança de acesso à nuvem, um software independente que oferece funcionalidade avançada de segurança em nuvem pela integração com os produtos de nuvem usados na organização. O software de CASB monitora e analisa todas as informações enviadas e recebidas por cada produto de nuvem. Com esses dados, os fornecedores de CASB oferecem aprimoramento em visibilidade, correção, proteção contra ameaças, gerenciamento de políticas e segurança de dados.

Por que usar um CASB com o Atlassian Guard?

Com a integração entre o software de CASB McAfee MVISION Cloud e o Atlassian Guard, os administradores ganham:

- visibilidade centralizada do conteúdo e das ações dos usuários nos serviços de nuvem, inclusive nos produtos de nuvem da Atlassian

- melhor capacidade de proteger dados importantes da nuvem da Atlassian, onde quer que estejam

- mais proteção contra ameaças pelo monitoramento de atividades suspeitas

Com o Atlassian Guard, o McAfee MVISION Cloud obtém o registro completo das atividades no nível da organização da Atlassian e usa o aprendizado de máquina para analisar as atividades e detectar ameaças com precisão.

Como funciona

Centralize a governança dos produtos de nuvem da Atlassian com o Atlassian Guard e faça uma conexão com o software de CASB McAfee MVISION Cloud para ter os recursos automáticos de monitoramento de segurança e dados de análise de comportamento no painel do McAfee MVISION Cloud.

Quais são os próximos passos?

Muito bem! O Atlassian Guard foi configurado para a organização. Você está ainda mais perto de manter os produtos do Atlassian Cloud protegidos contra comportamentos arriscados e acessos não autorizados. Faça uma assinatura para continuar usando as funções do Atlassian Access depois da avaliação.

Como funcionam os preços do Atlassian Guard?

A gente oferece preços flexíveis por usuário único. Um usuário único do Atlassian Guard conta, no faturamento, como apenas um usuário, não importa a quantos produtos ele tenha acesso.

Os preços garantem que você receba o maior valor possível da assinatura do Atlassian Guard conforme o crescimento da empresa. À medida que você adiciona mais usuários, o preço médio por usuário diminui.

Em cada ciclo de faturamento (mensal ou anual), a gente vai cobrar pelo número de usuários únicos provisionados a um produto compatível com o Atlassian Guard, não importa a quantos produtos cada usuário tenha acesso.

Assim, um usuário provisionado para o Confluence e o Jira conta apenas como um único usuário na cobrança pelo Atlassian Guard.

Ainda precisa de ajuda?

A equipe da Atlassian pode responder a todas as perguntas sobre a configuração do Atlassian Guard e muito mais

Antes de começar

A implementação do Atlassian Guard abrange toda a empresa e requer coordenação entre as partes interessadas, como outros administradores, em toda a organização.

Antes de configurar uma organização e verificar um domínio, confirme se todas as outras equipes que usam os produtos de nuvem da Atlassian estão cientes das mudanças futuras.

Introdução

1

Confirme ou crie a organização acessando o admin.atlassian.com

2

Adicione usuários à organização verificando o(s) domínio(s) que sua empresa tem.

3

Inicie a avaliação de 30 dias para configurar as funções do Atlassian Guard.

Informações sobre as funções

Depois de verificar o(s) domínio(s) da organização e iniciar a avaliação, você pode habilitar as funções no console de administração.

Os capítulos a seguir descrevem como cada função protege a organização.

Leia mais

Centro de Confiabilidade da Atlassian

Saiba mais sobre confiabilidade, privacidade e conformidade na Atlassian

Comunidade da Atlassian

Discuta, pergunte e aprenda tudo sobre o Atlassian Guard na comunidade

Recursos

Explore mais materiais sobre segurança e escala na nuvem