Erste Schritte mit Atlassian Guard

Nutze diesen ausführlichen Schritt-für-Schritt-Leitfaden, um deine Atlassian Guard-Testversion einzurichten.

Einführung

In diesem Einrichtungsleitfaden wirst du durch die Schritte zur Einrichtung deiner Atlassian Guard-Testversion geführt. Die Schritte in diesem Leitfaden folgen unseren Best-Practice-Empfehlungen. Allerdings sind einige der Kontrollen für die individuellen Anforderungen deiner Organisation möglicherweise nicht erforderlich.

Erste Schritte

Schütze dein Unternehmen mit diesen drei Schritten, um Einblicke in deine Organisation zu erhalten und den Zugriff für deine Benutzer effektiv zu verwalten.

Bevor es losgeht – wichtige Information

Atlassian Guard ist in allen Atlassian Cloud-Produkten implementiert. Bevor du deine Domain verifizierst und eine Organisation einrichtest, stelle sicher, dass Stakeholder, Administratoren und Teams, die Atlassian Cloud-Produkte verwenden, darüber informiert werden.

1. Bestätige oder verifiziere deine Domain: Die Verifizierung deiner Domain(s) dient als Beweis deines Besitzes und ermöglicht es dir, die Kontrolle über deine Konten zu übernehmen. Bestätige oder erstelle deine Organisation unter admin.atlassian.com.

2. Beanspruche deine Konten: Optimiere deine Benutzerverwaltung mit verwalteten Konten. Durch die Beanspruchung von Konten kannst du Benutzer effizienter verwalten und Sicherheitseinstellungen automatisch und in großem Umfang anwenden.

3. Starte die 30-tägige Testversion, um Atlassian Guard-Funktionen einzurichten.

Organisations- und Domainverifizierung

Was ist eine Atlassian-Organisation?

Eine Organisation ist eine Managementebene, auf der Administratoren Kontrollen für alle Atlassian-Konten, die eine unternehmenseigene E-Mail-Adresse verwenden, anzeigen und anwenden können. Sie ist die oberste Ebene der Atlassian Cloud-Hierarchie eines Unternehmens, auf der alle Benutzer und Inhalte zentral verwaltet werden. Alle Atlassian-Sites und -Produkte werden in der Organisation aufgelistet, um die Atlassian Cloud-Landschaft des Unternehmens vollständig abzubilden. Du kannst auf deine Organisation unter admin.atlassian.com zugreifen.

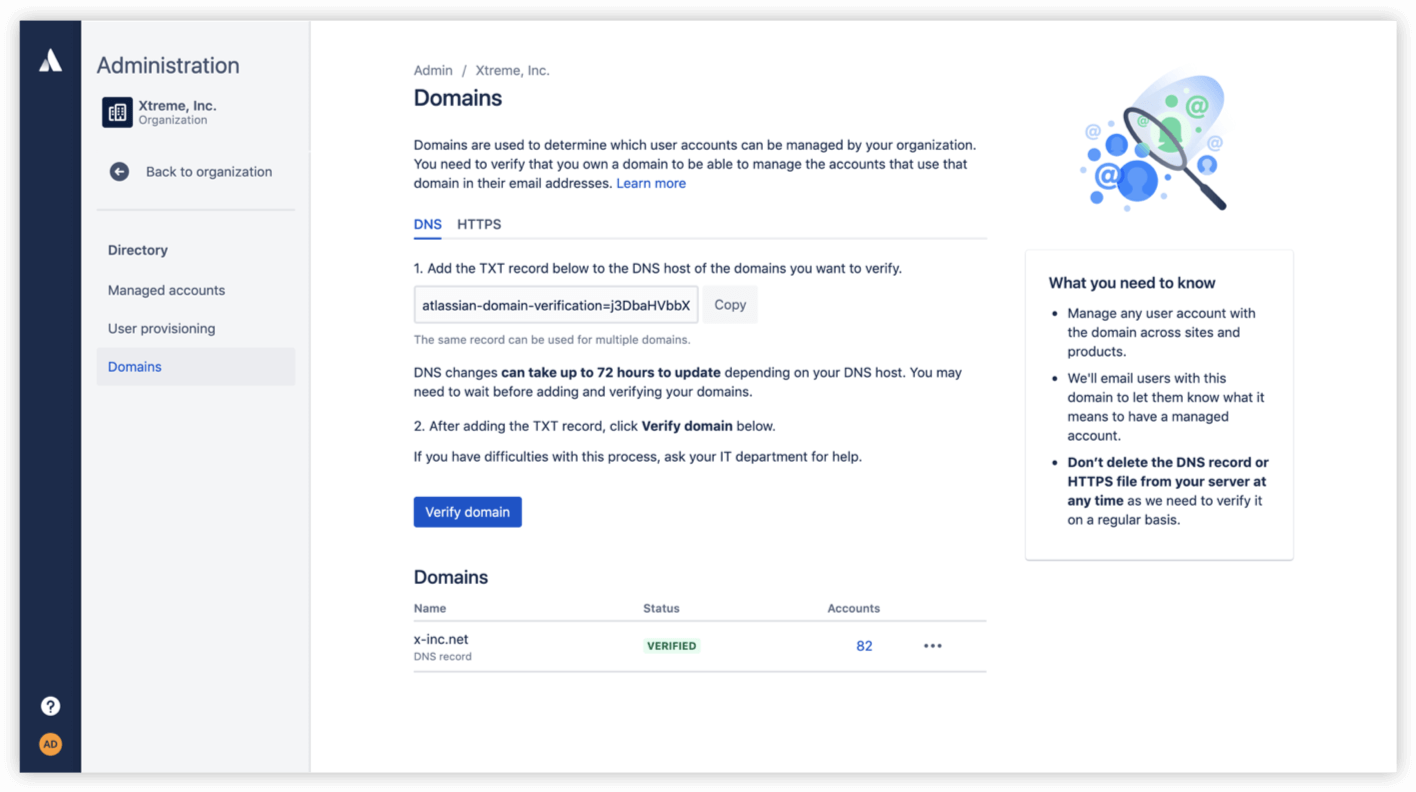

Was versteht man unter Domänenbestätigung?

Die Domainbestätigung ist der Prozess, durch den ein Organisationsadministrator mit dem zentralen Management aller Atlassian-Konten, die die Domain des Unternehmens nutzen, beginnen kann. Administratoren, die die DNS- oder HTTPS-Einstellungen ihrer Domain bearbeiten können, können ihre Unternehmensdomain in Atlassian Guard bestätigen.

Wie funktioniert die Domänenbestätigung?

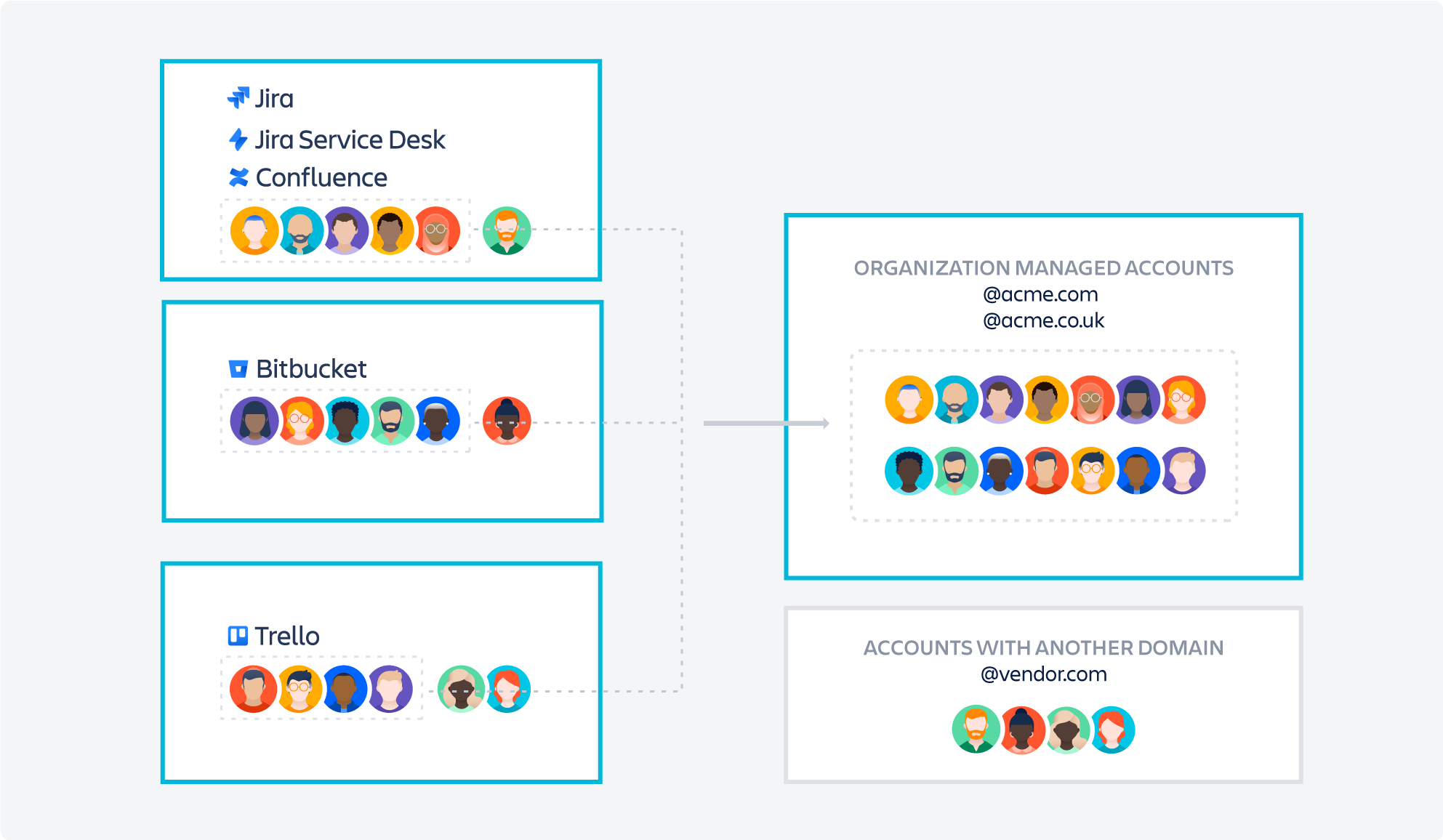

Nehmen wir an, dein Unternehmen heißt Acme Inc. und ihm gehören die Domains "acme.com" und "acme.co.uk".

Sobald du eine Organisation eingerichtet hast, kannst du in der Organisationsansicht auf der Seite "Directory > Domains" (Verzeichnis > Domänen) bestätigen, dass diese Domänen dir gehören. Du kannst entweder eine HTML-Datei in den Root-Ordner der Website deiner Domäne oder einen TXT-Eintrag in dein DNS (Domain Name System) hochladen.

Nach einem dieser Schritte kannst du auf "Verify" (Verifizieren) klicken. Atlassian Cloud-Benutzer, die ihre Konten mit E-Mail-Adressen von diesen Domains eingerichtet haben, wie z. B. "jack@acme.com" und "jill@acme.co.uk", werden nun als Teil deiner Organisation verwaltet.

Wenn du deine Domain verifizierst, kannst du Atlassian-Konten für Sites und Produkte verwalten, die du bisher nicht verwaltet hast. Beispielsweise könnte es in deinem Unternehmen andere Teams oder Mitarbeiter geben, die bei Atlassian Cloud-Produkten registriert sind, die aber bisher nicht in deinen Zuständigkeitsbereich gefallen sind. Bevor du deine Domain verifizierst, solltest du dich also mit den anderen Site-Administratoren oder Teams in deinem Unternehmen, die ebenfalls Atlassian Cloud-Produkte nutzen, absprechen, damit diese über die anstehenden Änderungen informiert sind.

Nachdem die Domäne eines Organisationsadministrators bestätigt wurde, werden Atlassian-Benutzer mit zu dieser Domäne gehörigen E-Mail-Adressen in ihren Profileinstellungen darüber benachrichtigt, dass ihr Konto nun von ihrer Organisation verwaltet wird.

Du kannst in deiner Organisation die Seite zu den verwalteten Konten aufrufen und die Benutzerdaten einzelner Konten bearbeiten. Wenn du Sicherheitsrichtlinien anwenden und Atlassian Guard abonnieren möchtest, gelten deine eingerichteten Richtlinien für alle Benutzer mit verwalteten Konten.

SAML Single Sign-on

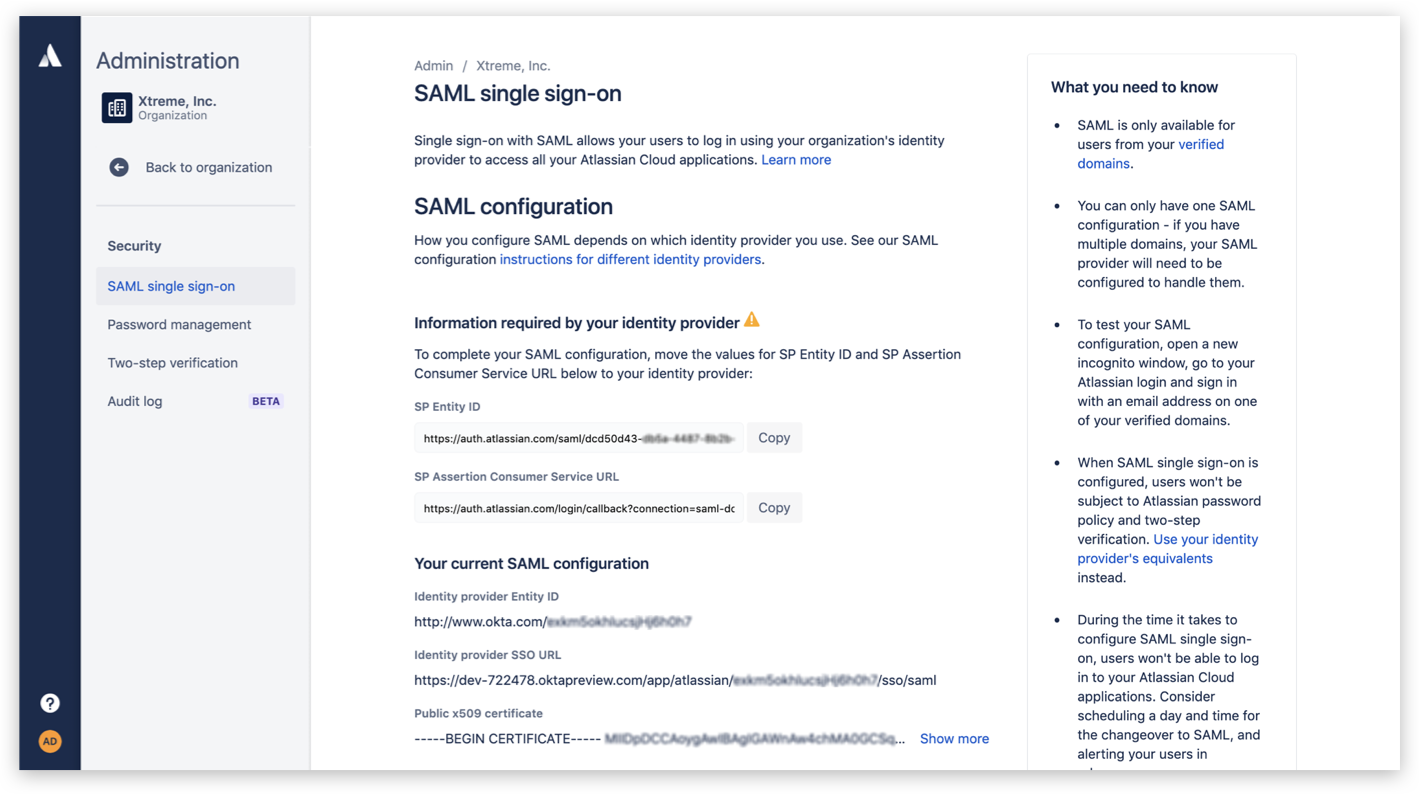

Was ist SAML-SSO?

SAML-Single-Sign-On (SSO) ermöglicht deinen Benutzern die Authentifizierung für Atlassian Cloud-Produkte über die in deinem Unternehmen vorhandenen Identitätsanbieter. Dies bedeutet, sie können mit denselben Anmeldedaten auf mehrere Tools zugreifen und gleichzeitig eine sicherere Authentifizierungsmethode als die einfache Anmeldung mit Benutzernamen und Passwort verwenden.

Warum du SAML-SSO verwenden solltest

Mit SAML-SSO können Mitarbeiter und Kunden einfacher auf ihre Tools zugreifen und Administratoren können identitätsbezogene skalierbare Sicherheitskontrollen durchsetzen, sodass die Gewährleistung der Sicherheit bei großen Benutzergruppen erheblich erleichtert wird.

Wie funktioniert es?

Der Identitätsanbieter deines Unternehmens ist in Atlassian Guard integrierbar, um deinen Mitarbeitern und Kunden einen einfachen, nahtlosen Authentifizierungsprozess für den Zugriff auf deine Atlassian Cloud-Produkte zu bieten.

Automatisierte Benutzerbereitstellung (SCIM)

Was ist die Bereitstellung und Aufhebung der Bereitstellung von Benutzern?

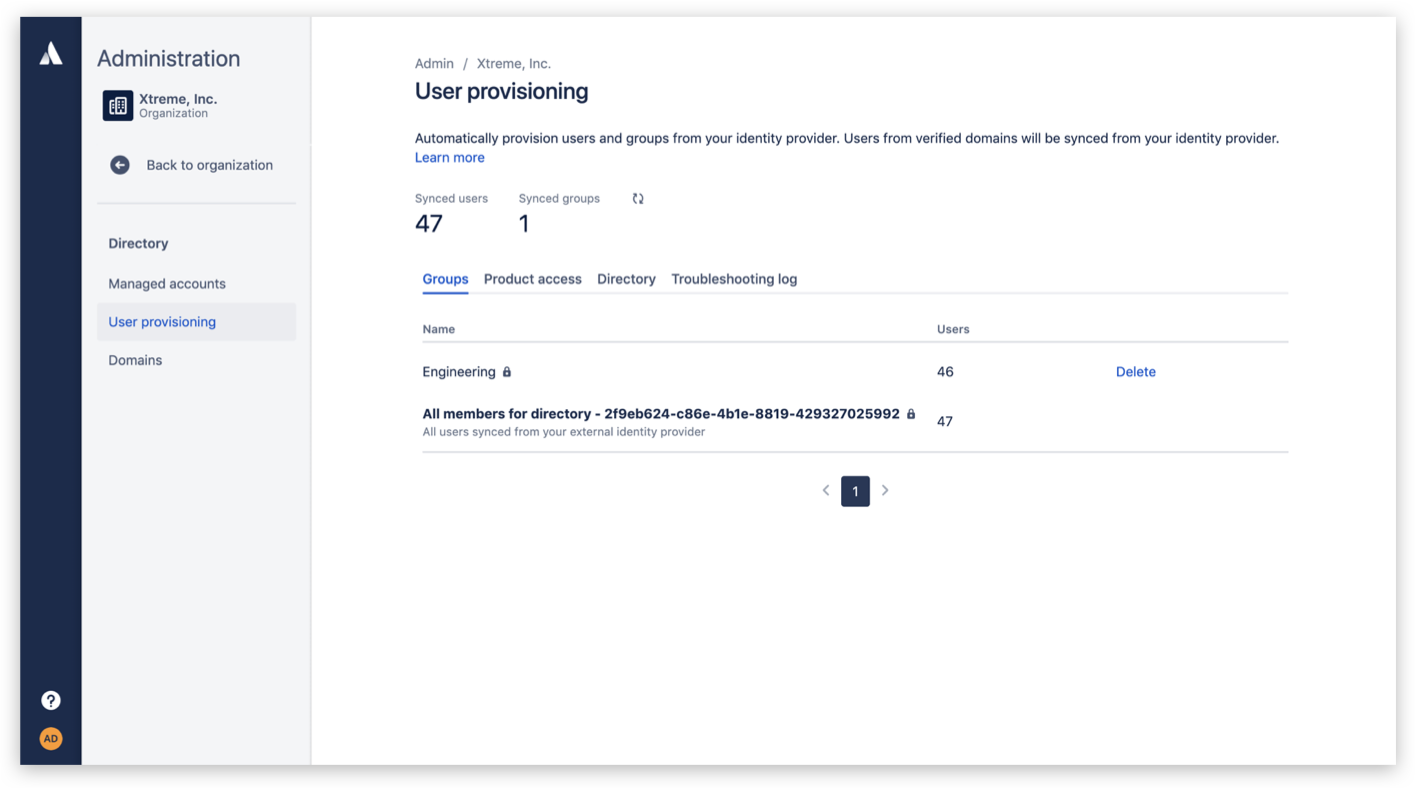

Bei der Bereitstellung und Aufhebung der Bereitstellung von Benutzern wird der Zugriff auf Atlassian Cloud-Produkte durch Regeln definiert, die du in deinem externen Verzeichnis festlegst. Das Onboarding und Offboarding von Benutzern geschieht automatisch, sobald ein Benutzer in deinem externen Verzeichnis hinzugefügt oder entfernt wird. Dieses Benutzerverzeichnis wird normalerweise von einem Identitätsanbieter als Service bereitgestellt. Atlassian Guard ermöglicht Kunden die Integration eines Identitätsanbieters in ihre Atlassian Cloud-Produkte.

Warum du die Bereitstellung und Aufhebung der Bereitstellung von Benutzern implementieren solltest

Die Benutzerbereitstellung reduziert den manuellen Aufwand, wenn neue Mitarbeiter oder Teammitglieder Zugriff auf Anwendungen erhalten sollen. Darüber hinaus reduziert die Aufhebung der Bereitstellung das Risiko eines Datenlecks, da Mitarbeitern, die das Unternehmen verlassen, die Zugriffsberechtigung entzogen wird. Die automatische Entfernung der Benutzerkonten von ausscheidenden Mitarbeitern oder Gruppen führt auch zu einer stärkeren Kostenkontrolle.

Wie funktioniert es?

Atlassian Guard integriert dein Benutzerverzeichnis in deine Atlassian Cloud-Produkte und synchronisiert Updates, die du bei deinem Identitätsanbieter vornimmst, automatisch mit dem Benutzerverzeichnis deiner Atlassian-Organisation.

Wenn ein neuer Mitarbeiter im Unternehmen anfängt, z. B. im Engineering-Team, muss der IT-Administrator diesem neuen Mitarbeiter in der Regel Zugriff auf mindestens 10 verschiedene Apps gewähren, die die Engineers bei ihrer täglichen Arbeit nutzen. Wenn die Benutzerbereitstellung eingerichtet ist, muss der Administrator den Mitarbeiter nur einmalig der Engineering-Gruppe hinzufügen und alle Apps, die er benötigt, werden dem Benutzer automatisch bereitgestellt. Wenn der Engineer das Unternehmen wieder verlässt, muss der Administrator nur eine Änderung im Benutzerverzeichnis vornehmen und schon wird die Zugriffsberechtigung wieder entzogen.

Wenn ein Mitarbeiter zu einem anderen Team wechselt, z. B. vom Entwicklerteam ins Produktteam, benötigt er möglicherweise Zugriff auf ein etwas anderes Toolset. Auch hier muss der Administrator nur eine Änderung an den Gruppeneinstellungen im Benutzerverzeichnis vornehmen und der Zugriff auf die nicht mehr benötigten Tools wird entfernt und für die neuen Tools gewährt.

Definition mehrerer Richtlinien für die Authentifizierung

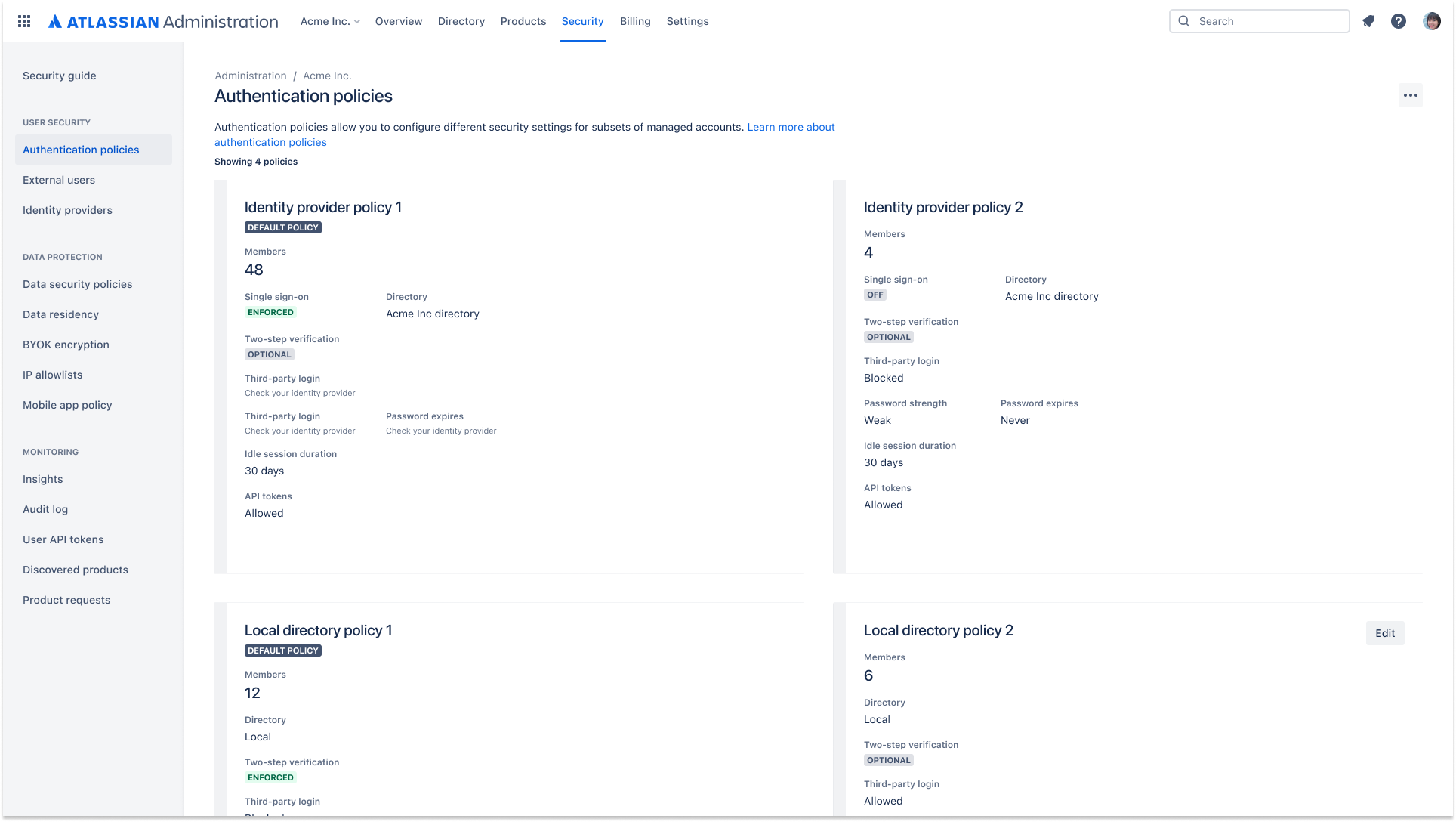

Was sind Authentifizierungsrichtlinien?

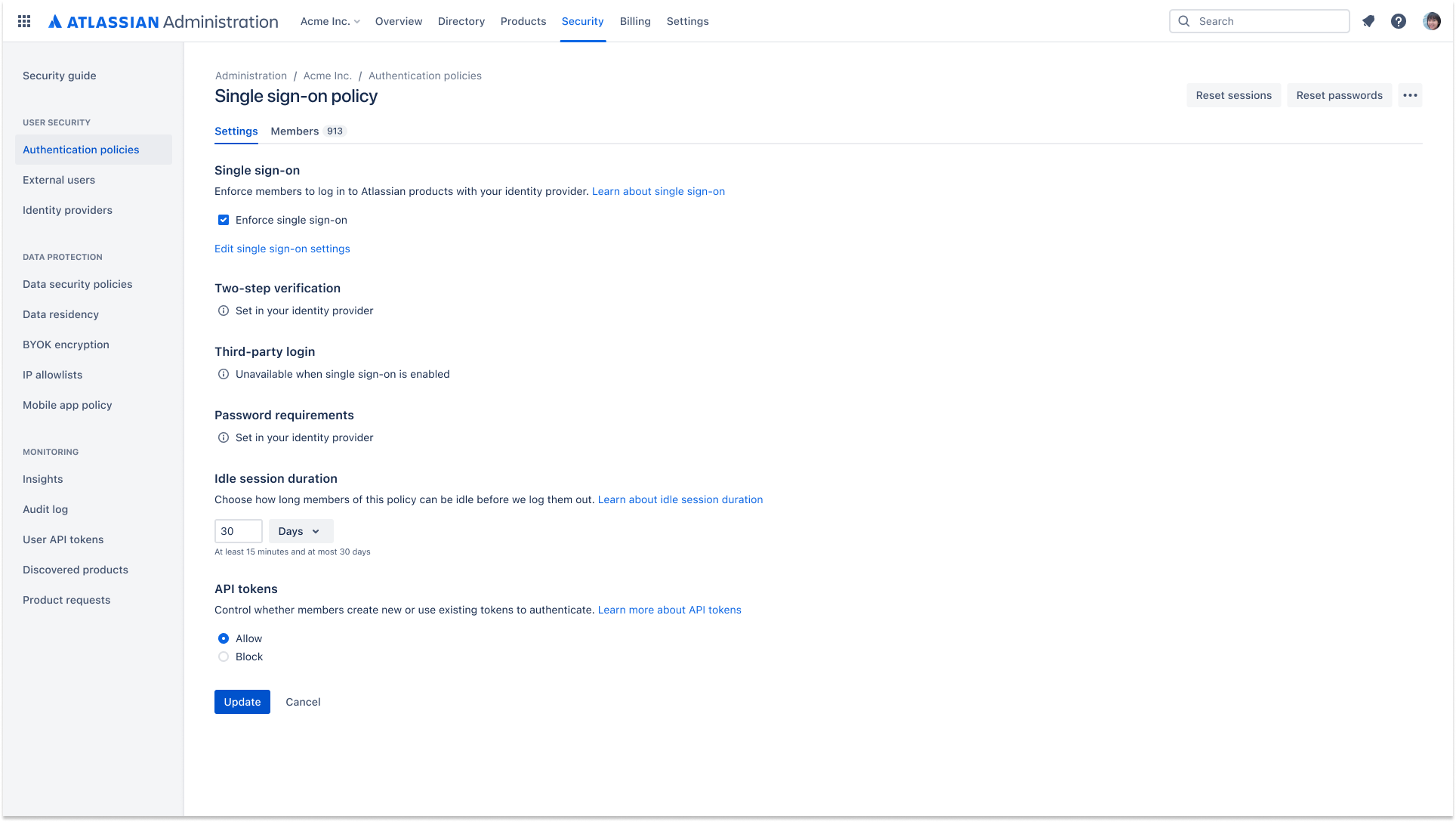

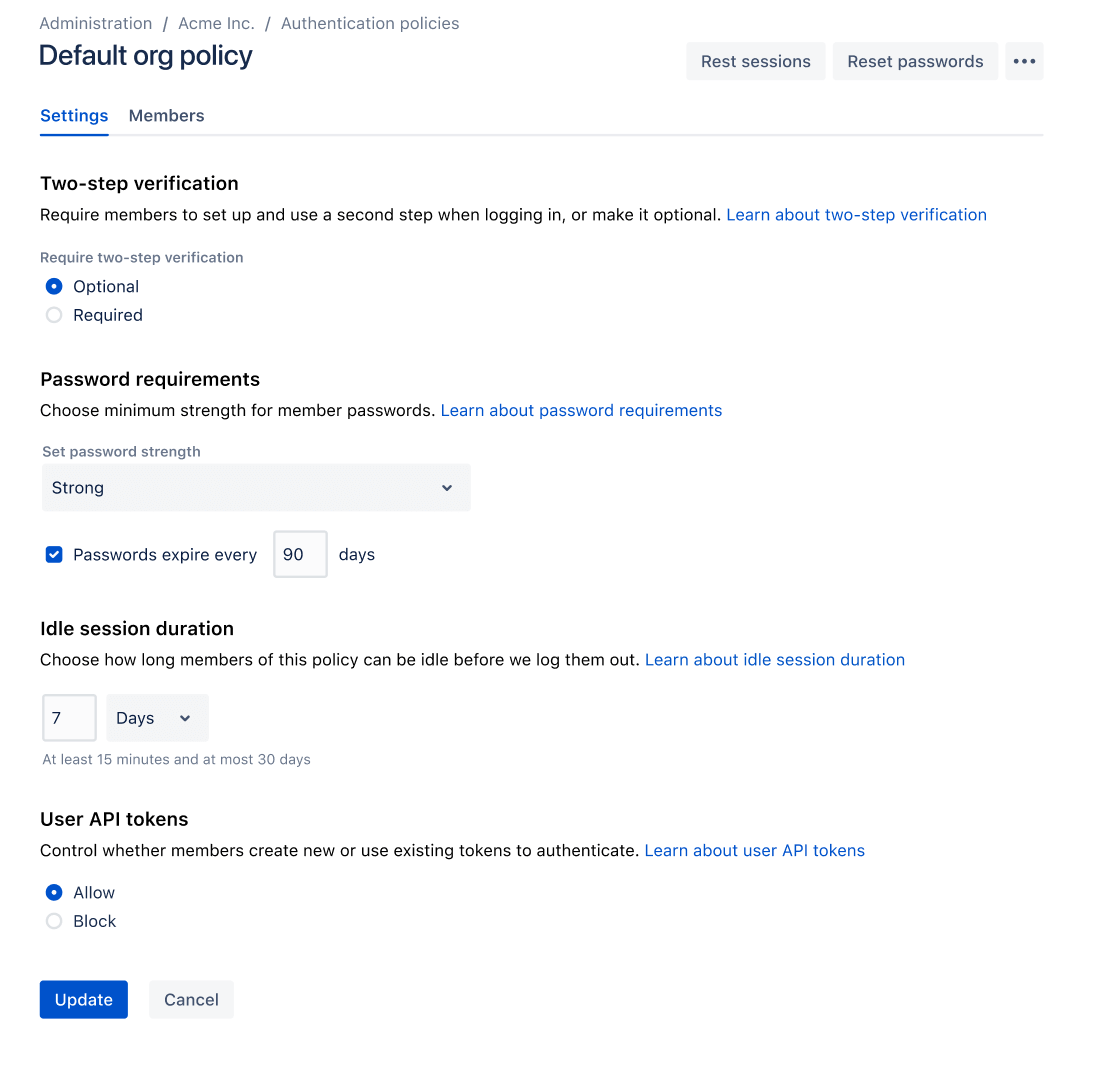

Administratoren können Authentifizierungsrichtlinien für verwaltete Konten festlegen und die Authentifizierungseinstellungen auf Mitglieder anwenden.

Die folgenden Authentifizierungseinstellungen können durch Richtlinien konfiguriert werden:

- Single Sign-on (SSO)

- Verpflichtende Zwei-Faktor-Authentifizierung

- Passwortrichtlinien (Passwortstärke, Ablaufdatum des Passworts)

- Sitzungsdauer

Warum solltest du mehrere Authentifizierungsrichtlinien anwenden?

Es gibt viele Gründe, mehrere Authentifizierungsrichtlinien in einer Organisation einzuführen. Die Wichtigsten sind:

- Zuweisen von Richtlinien zu bestimmten Benutzeruntergruppen

- Testen der Funktionsweise der Authentifizierungseinstellungen

Wie funktioniert es?

Administratoren können mehrere Authentifizierungsrichtlinien definieren und sie auf verschiedene Benutzeruntergruppen innerhalb der Organisation anwenden, um sicherzustellen, dass jede Benutzergruppe über ein angemessenes Sicherheitsniveau verfügt.

Es kann eine separate Authentifizierungsrichtlinie zum Testen einer SAML-Konfiguration eingerichtet werden, indem Single-Sign-On für eine kleine Testgruppe aktiviert wird, bevor es schließlich für die gesamte Organisation eingeführt wird.

Verpflichtende Zwei-Faktor-Authentifizierung

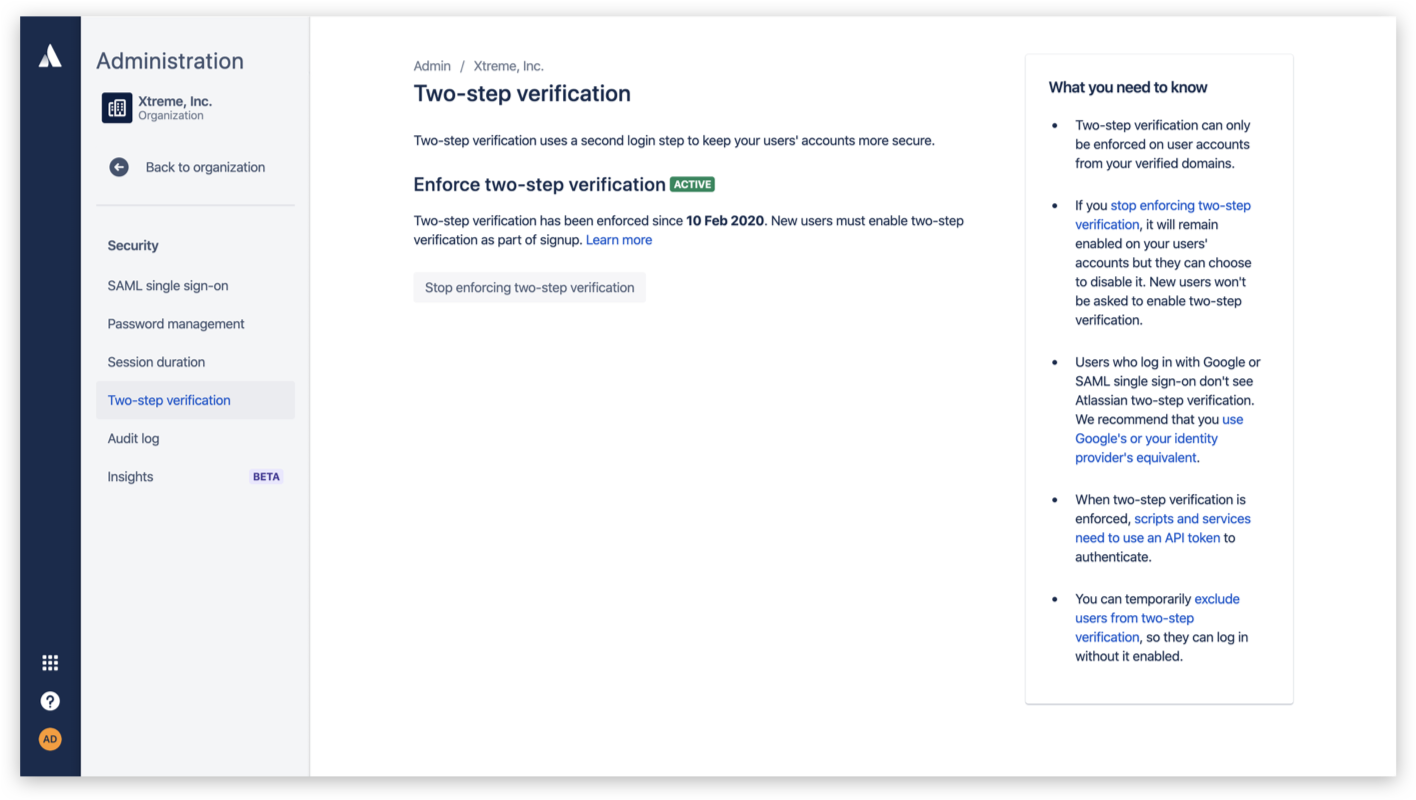

Was versteht man unter einer verpflichtenden Zwei-Faktor-Authentifizierung?

Die verpflichtende Zwei-Faktor-Authentifizierung ist eine Sicherheitsrichtlinie, die vorschreibt, dass die Benutzer in einer Organisation die Zwei-Faktor-Authentifizierung aktivieren müssen, um sich einloggen und auf die Atlassian Cloud-Produkte zugreifen zu können.

Warum du die verpflichtende Zwei-Faktor-Authentifizierung verwenden solltest

Mit der verpflichtenden Zwei-Faktor-Authentifizierung ist ein Konto auch dann weiterhin geschützt, wenn die Sicherheit des Passworts für dieses Konto nicht mehr gewährleistet ist. Auf diese Weise werden die Daten, auf die über dieses Konto zugegriffen werden kann, besser geschützt.

Wie funktioniert es?

Benutzer, die bereits über ein Atlassian-Konto verfügen, wenn die verpflichtende Zwei-Faktor-Authentifizierung eingeführt wird, werden von ihren Konten ausgeloggt und aufgefordert, beim nächsten Login eine zweite Authentifizierungsmethode einzurichten. Benutzer, die ihr Atlassian-Konto neu einrichten, richten im Rahmen des Onboarding auch eine zweite Authentifizierungsmethode ein.

Steuerelemente für API-Token

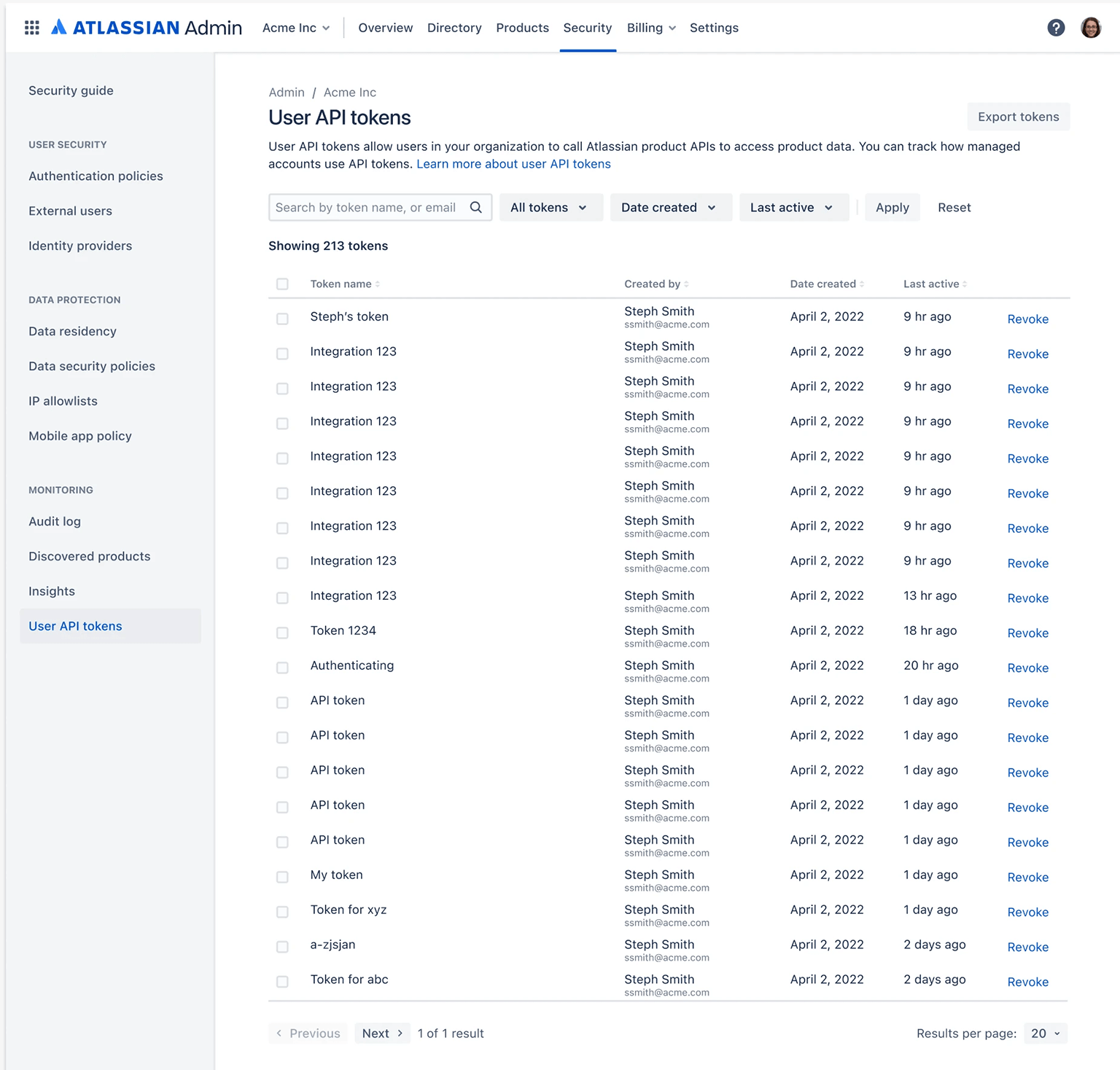

Was sind Steuerelemente für API-Token?

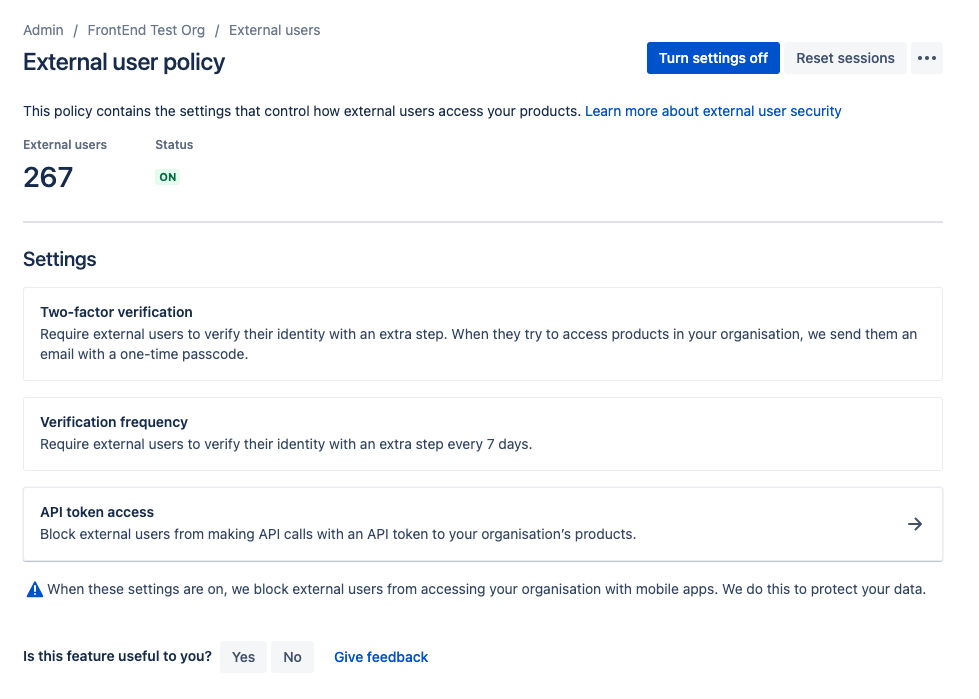

API-Token ermöglichen es einem Benutzer, sich bei Cloud-Apps zu authentifizieren, um Daten von der Instanz über REST-APIs abzurufen. Steuerelemente für Token ermöglichen es Administratoren, die Verwendung von API-Token durch ihre verwalteten und externen Benutzer einzusehen und zu widerrufen.

Warum du die Steuerelemente für API-Token nutzen solltest

Steuerelemente für Benutzer-API-Token bieten Administratoren mehr Transparenz und Kontrolle über den Lebenszyklus von Benutzer-API-Tokens, was die Sicherheitslage ihres Unternehmens verbessert. Dazu gehört beispielsweise:

- Bessere Kontrolle darüber, welche Benutzer über ein API-Token auf Daten zugreifen können

- Mehr Transparenz darüber, welche Benutzer API-Token erstellen und widerrufen, sodass sie Sicherheitsbedrohungen identifizieren und beheben können, die von böswilligen Akteuren ausgehen

Hier erhältst du weitere Informationen dazu, wie Benutzer ein API-Token in Atlassian erstellen und verwenden können.

Wie funktioniert es?

Administratoren können steuern, ob verwaltete Benutzer neue Benutzer-API-Token erstellen oder bestehende Token verwenden dürfen, indem sie unter Authentifizierungsrichtlinien zu der Einstellung für API-Token navigieren.

Administratoren können in der Atlassian-Administration auch alle aktiven Benutzer-API-Token anzeigen, die mit verwalteten Konten innerhalb ihrer Organisation verknüpft sind. So können sie leichter in verwalteten Konten zu den Kontodetails eines bestimmten Benutzers navigieren, falls sie den Zugriff widerrufen möchten.

Festlegen, ob sich Benutzer mit einem Benutzer-API-Token authentifizieren können

Alle aktiven Benutzer-API-Token für verwaltete Konten anzeigen

Erlauben oder blockieren, dass externe Benutzern auf API-Token zugreifen

Verwaltung mobiler Apps

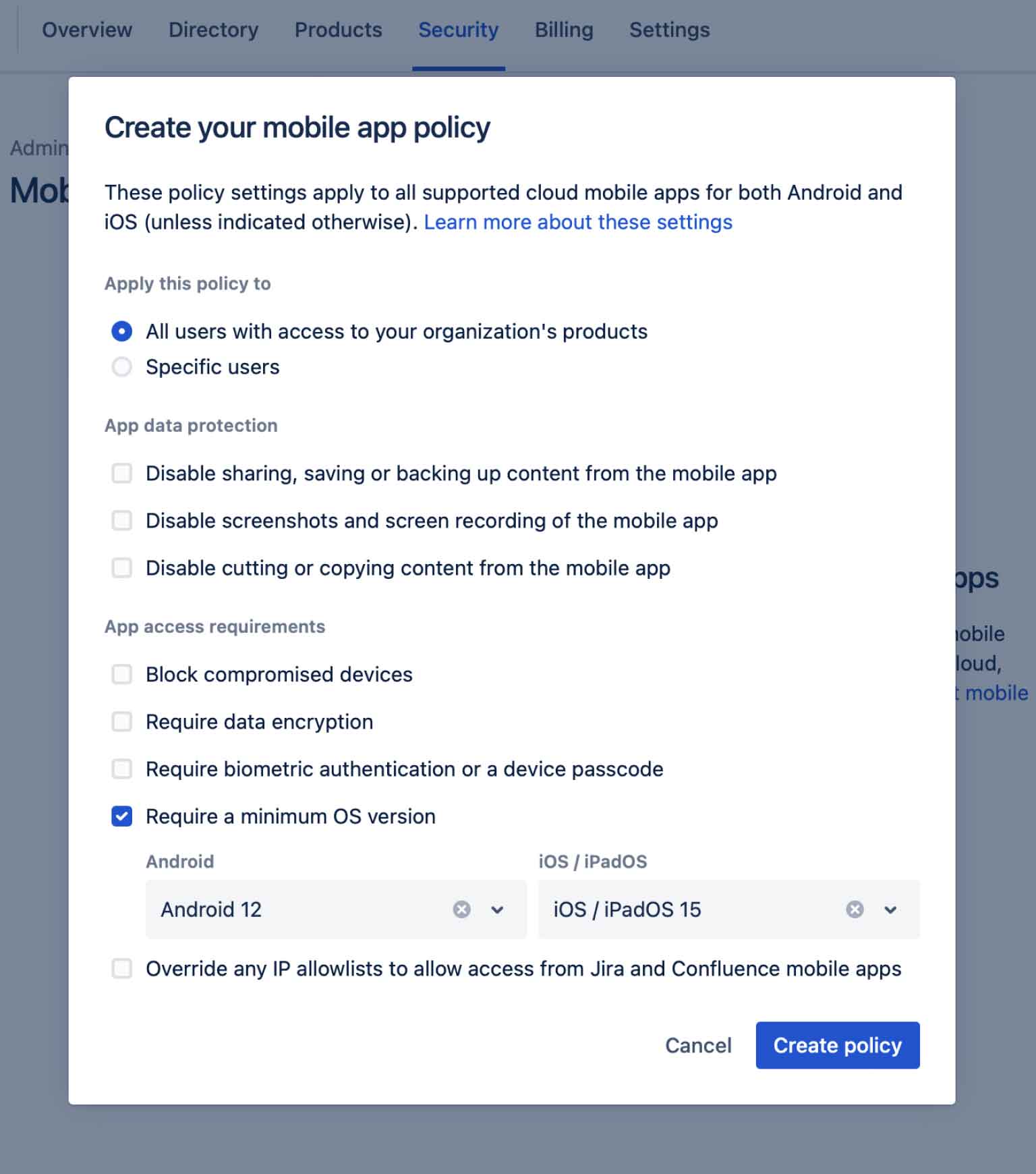

Was ist eine Richtlinie für mobile Apps?

Sorge für mehr Flexibilität in deiner gesamten Organisation mit der Verwaltung mobiler Apps (Mobile App Management, MAM). MAM ermöglicht es dir, Sicherheitskontrollen für Bring-your-Own-Devices (BYOD) in den mobilen Apps von Jira Cloud, Confluence Cloud und Opsgenie zu konfigurieren.

Warum solltest du eine Richtlinie für mobile Apps verwenden?

Durch die Implementierung einer Richtlinie für mobile Apps kann deine Organisation Zusammenarbeit ermöglichen und gleichzeitig proaktiv Kontrollen zum Schutz von Benutzern und Daten festlegen. Wenn du eine Mobilrichtlinie einrichtest, müssen die Geräte deiner Benutzer deine Sicherheitsanforderungen erfüllen, bevor sie auf die mobilen Apps zugreifen können, die mit deiner Organisation verbunden sind.

Wie funktioniert es?

Eine MAM-Richtlinie kann auf alle Benutzer oder eine bestimmte Untergruppe verwalteter Benutzer angewendet werden. MAM ist sowohl für verwaltete als auch für externe Benutzer verfügbar. Deine Organisation kann eine zusätzliche Schutzebene mit MAM-Funktionen einrichten, einschließlich der folgenden Möglichkeiten:

- Teilen, Speichern oder Sichern von Inhalten deaktivieren

- Screenshots und Bildschirmaufnahmen deaktivieren

- Ausschneiden oder Kopieren von Inhalten deaktivieren

- Kompromittierte Geräte blockieren

- Datenverschlüsselung, biometrische Authentifizierung oder einen Geräte-Passcode verpflichtend machen

- Eine Mindestversion des Betriebssystems verpflichtend machen

- Alle IP-Positivlisten überschreiben, um den Zugriff über die mobilen Apps von Jira und Confluence zu ermöglichen

Automatische Produkterkennung

Was ist automatische Produkterkennung?

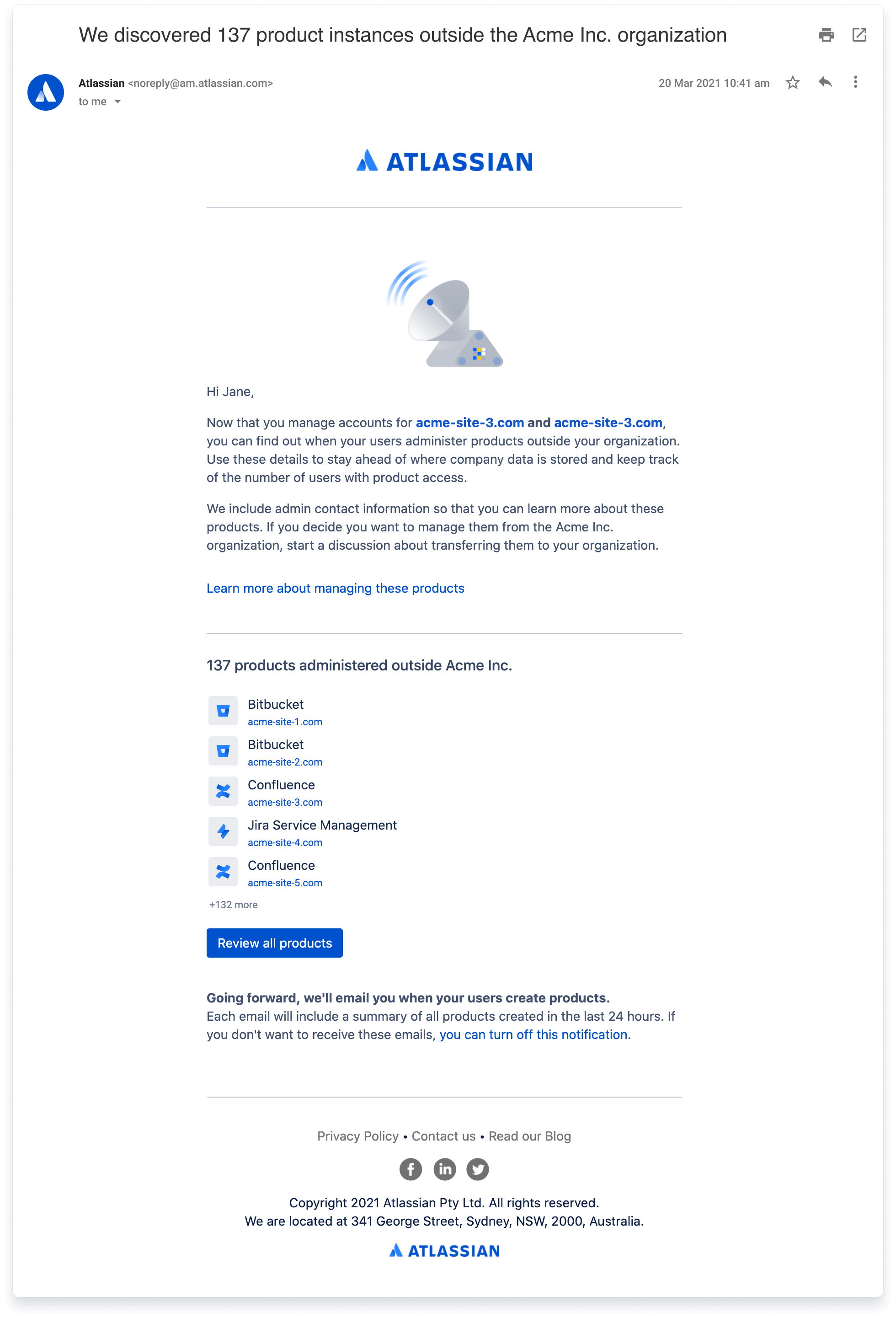

Administratoren profitieren von mehr Transparenz und können die Schatten-IT in ihren Unternehmen verwalten, indem sie Atlassian Cloud-Produkte identifizieren, die von ihren verwalteten Benutzern erstellt wurden. Sie sehen, wer die Administratoren dieser Produkte sind und wie viele Benutzer den Produkten beigetreten sind.

Warum ist automatische Produkterkennung so wichtig?

In der Cloud können Benutzer ohne die Genehmigung des Organisationsadministrators neue Produkte erstellen. Da das zentrale Team an Administratoren oft gar nichts davon mitbekommt, kann dies schnell zu folgenden Problemen führen:

- Abrechnungenkontrollverlust

- Betriebliche Komplexität

- Bedenken rund um Sicherheit und Compliance

Mit automatischer Produkterkennung profitieren Organisationsadministratoren von mehr Transparenz und sehen ganz genau, wenn Benutzer Atlassian Cloud-Produkte (Schatten-IT) erstellen, die innerhalb der Organisation existieren. Diese Schatten-IT-Produkte können zudem leichter verwaltet werden, da Organisationsadministratoren die Benutzer, die diese Produkte verwalten, kontaktieren können. So können Organisationsadministratoren:

- Abrechnungskosten und Sicherheitsbedenken mindern, indem Produkte entfernt werden,

- ein Produkt erstellen, das von der IT genehmigt wurde und die Benutzeranforderungen erfüllt,

- Produkte und Daten im offiziellen Produkt der Organisation konsolidieren.

Wie funktioniert es?

Atlassian sendet proaktiv eine E-Mail mit der Anzahl der Schatten-IT-Produkte, die von verwalteten Benutzern erstellt wurden, sowie einer genauen Beschreibung dieser Schatten-IT-Produkte.

Unter "admin.atlassian.com" können Organisationsadministratoren auch zusätzliche Informationen einsehen, wie beispielsweise die Inhaber der Produkte und die Anzahl der Produktbenutzer sowie das Erstellungsdatum.

Um die Behebung in die Wege zu leiten, können Organisationsadministratoren auf die Ellipse "…" klicken, um den Produktinhaber zu kontaktieren.

Unternehmensweite Audit-Protokolle

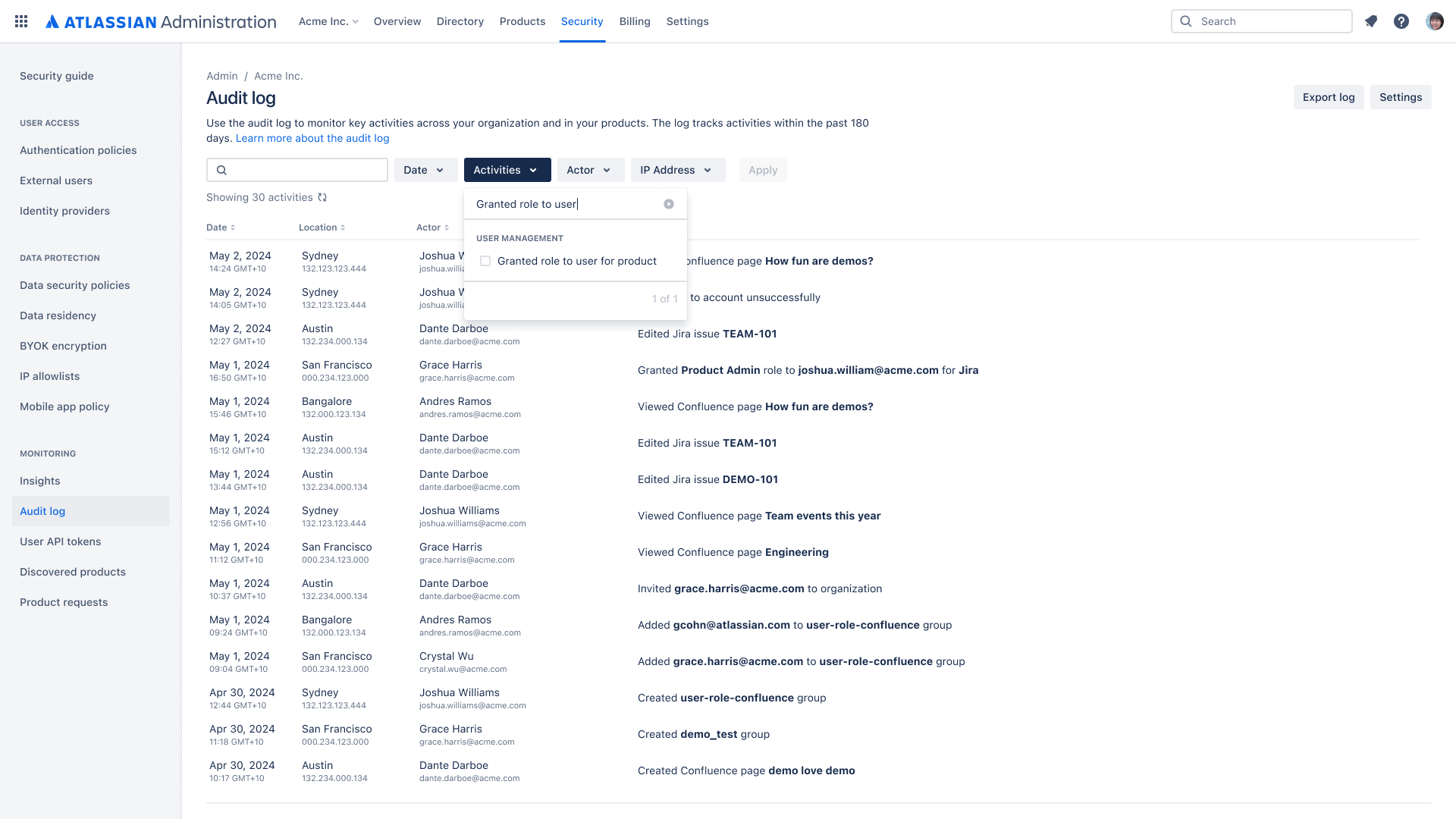

Was ist ein Audit-Protokoll der Organisation?

Einblicke in die Organisation versetzen Administratoren in die Lage, die Einführung der Atlassian-Produkte zu verfolgen und den Sicherheitsstatus von Benutzern zu bewerten. Hierfür stehen eine Reihe von Analysen für Jira und Confluence Cloud-Produkte zur Verfügung, sofern diese mit einer Organisation verknüpft sind.

Warum du das Audit-Protokoll der Organisation nutzen solltest

Schutz vor Datenverlust: Administratoren können genau überprüfen, wer auf eine Produktinstanz Zugriff hat. Falls es zu Datenverlust kommt (zum Beispiel von geistigem Eigentum oder vertraulichen Gesundheits- und Bankdaten), können sie den Benutzerzugriff aufheben, einen genauen Bericht zu verdächtigen Aktivitäten abrufen und umgehend Maßnahmen zur Schadensbehebung einleiten.

Aktivitätenüberwachung: Bei Fehlerbehebungen oder Ursachenanalysen können Administratoren direkt sehen, wer zu welchem Zeitpunkt Zugriff hatte, um herauszufinden, welche Benutzeraktionen zu bestimmten Vorfällen geführt haben könnten. Das ist besonders nützlich für Compliance-Prüfungen und Audits.

Kontrolle der Zusammenarbeit: Informationen aus Audit-Protokollen liefern Antworten auf Fragen wie "Sollte dieser Benutzer diese Seite oder dieses Projekt lesen oder bearbeiten dürfen?" (um den Benutzerzugriff bei Bedarf zu unterbinden) oder "Warum kann dieser Benutzer nicht mehr wie geplant auf ein Produkt zugreifen?" (um den Zugriff wiederherzustellen).

Wie funktioniert es?

Im Dashboard von Atlassian Guard können Organisationsadministratoren das Audit-Protokoll einsehen und filtern. Sie können auch die Aktivitäten der letzten sechs Monate herunterladen und als CSV-Datei exportieren.

Unternehmensweite Einblicke

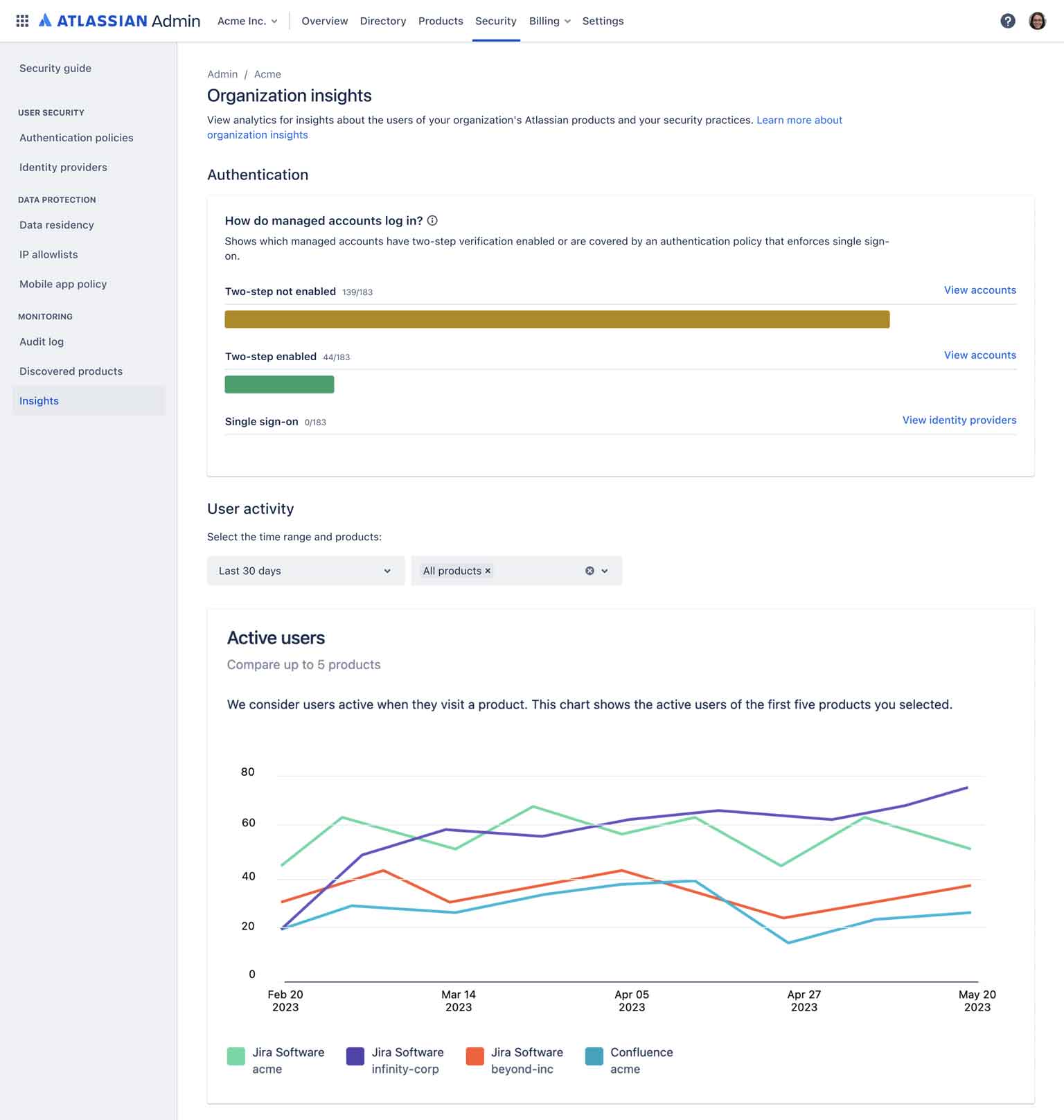

Was sind Einblicke in die Organisation?

Einblicke in die Organisation versetzen Administratoren in die Lage, die Einführung der Atlassian-Produkte zu verfolgen und den Sicherheitsstatus von Benutzern zu bewerten. Hierfür stehen eine Reihe von Analysen für Jira und Confluence Cloud-Produkte zur Verfügung, sofern diese mit einer Organisation verknüpft sind.

Warum du Einblicke in die Organisation nutzen solltest

Administratoren profitieren von der größeren Transparenz bei der Nutzung der Atlassian-Produkte und können hinsichtlich der Einführung von Tools und der Optimierung des Produkt-ROI datengestützte Entscheidungen treffen. Darüber hinaus sehen die Administratoren den Sicherheitsstatus ihrer Benutzer auf einen Blick und können Benutzer und Berechtigungen dadurch proaktiver verwalten.

Wie funktioniert es?

Administratoren können über den Bereich Sicherheit im Hub der Organisationsadministration auf Einblicke in die Organisation zugreifen. Diese Seite liefert Admins die folgenden Informationen:

- Anzahl der aktiven Benutzer auf Tages- oder Monatsbasis für die Produkte der Jira- oder Confluence Cloud-Produkte, die mit der Organisation verknüpft sind

- Aktuelle Zahlen zur Lizenznutzung zur Analyse der Kosten für Atlassian-Lösungen

- Die Anzahl der verwalteten Benutzer mit Zwei-Faktor-Authentifizierung oder SSO

Für die Zukunft ist geplant, Admins weitere Informationen zum Sicherheitsstatus und zur Nutzungssituation auf Organisationsebene bereitzustellen.

CASB-Integration mit McAfee MVISION Cloud

Was ist ein CASB?

Ein Cloud Access Security Broker (CASB) ist eine Drittanbietersoftware, die durch Integration in von Unternehmen verwendete Cloud-Produkte erweiterte Cloud-Sicherheitsfunktionen bereitstellt. Die CASB-Software verfolgt und analysiert alle Informationen, die von Cloud-Produkten gesendet und empfangen werden. Mithilfe dieser Daten können CASB-Anbieter höhere Transparenz, Bedrohungsschutz, Richtlinienmanagement sowie Datensicherheit bereitstellen. Sicherheitsverletzungen können so schneller behoben werden.

Warum solltest du einen CASB mit Atlassian Guard verwenden?

Durch Integration der CASB-Software McAfee MVISION Cloud mit Atlassian Guard profitieren Administratoren von folgenden Vorteilen:

- Zentralisierte Sichtbarkeit in Inhalte und Benutzeraktionen in Cloud-Services, einschließlich Atlassian Cloud-Produkten

- Bessere Möglichkeit, wichtige Atlassian Cloud-Daten unabhängig von deren Speicherort zu schützen

- Erhöhter Schutz vor Bedrohungen durch Überwachung verdächtiger Aktivitäten

Mit Atlassian Guard erfasst McAfee MVISION Cloud eine vollständige Aufzeichnung der organisationsweiten Aktivitäten in Atlassian Cloud-Produkten. Gleichzeitig nutzt die Lösung maschinelles Lernen, um Aktivitäten zu analysieren und so Bedrohungen präzise zu erkennen.

Wie funktioniert es?

Zentralisiere die Governance deiner Atlassian Cloud-Produkte mit Atlassian Guard und verbinde sie mit der CASB-Software McAfee MVISION Cloud, um von automatischer Sicherheitsüberwachung und Verhaltensanalysen über dein McAfee MVISION Cloud-Dashboard zu profitieren.

Was kommt als Nächstes?

Herzlichen Glückwunsch! Du hast Atlassian Guard erfolgreich für deine Organisation eingerichtet. Du bist der effektiven Verhinderung von unbefugtem Zugriff und riskantem Verhalten in deinen Atlassian Cloud-Produkten einen Schritt näher gekommen. Schließe ein Abo ab, um die Funktionen von Atlassian Guard nach deiner Testversion weiter nutzen zu können.

Wie werden die Preise für Atlassian Guard festgelegt?

Wir bieten flexible Preise pro Benutzer. Ein einzelner Benutzer von Atlassian Guard wird unabhängig davon, auf wie viele Produkte dieser Benutzer Zugriff hat, bei der Abrechnung als einzelner Benutzer gezählt.

Unsere Preisstruktur sorgt dafür, dass du den größtmöglichen Nutzen aus deinem Atlassian Guard-Abonnement ziehst, wenn deine Organisation wächst. Wenn du weitere Benutzer hinzufügst, sinkt der durchschnittliche Preis pro Benutzer.

In jedem Abrechnungszeitraum (monatlich oder jährlich) wird dir nur die Anzahl der einzelnen Benutzer berechnet, die Zugriff auf ein von Atlassian Guard unterstütztes Produkt haben. Dabei spielt es keine Rolle, auf wie viele Produkte ein Benutzer Zugriff hat.

Das bedeutet, dass ein Benutzer, der sowohl für Confluence als auch für Jira bereitgestellt wurde, nur als ein einzelner Benutzer gilt, wenn wir Atlassian Guard in Rechnung stellen.

Benötigst du weitere Hilfe?

Unser Team kann all deine Fragen zur Einrichtung von Atlassian Guard und mehr beantworten.

Bevor es losgeht

Atlassian Guard wird unternehmensweit implementiert und setzt voraus, dass sich alle Beteiligten, wie zum Beispiel andere Admins, in deinem Unternehmen abgesprochen haben.

Bevor du eine Organisation einrichtest und eine Domäne bestätigst, solltest du sicherstellen, dass alle Teams, die Atlassian-Cloudprodukte verwenden, über die anstehenden Veränderungen informiert wurden.

Erste Schritte

1

Bestätige oder erstelle deine Organisation unter admin.atlassian.com.

2

Füge Benutzer zu deiner Organisation hinzu, indem du die Domänen bestätigst, die zu deinem Unternehmen gehören.

3

Starte die 30-tägige Testversion, um Atlassian Guard-Funktionen einzurichten.

Funktionen

Sobald du die Domänen deiner Organisation bestätigt hast und die Testphase begonnen hat, kannst du Funktionen in der Adminkonsole aktivieren.

Die folgenden Kapitel beschreiben, wie die jeweiligen Funktionen zur Sicherheit in deinem Unternehmen betragen.

Mehr anzeigen

Atlassian Trust Center

Erfahre mehr zu Zuverlässigkeit, Datenschutz und Compliance bei Atlassian.

Atlassian-Community

Beteilige dich an Diskussionen, stelle Fragen und lerne alles über Atlassian Guard.

Resourcen

Entdecke weitere Materialien zur Cloud-Sicherheit und -Skalierung.